1. はじめに

こんにちは。「MCP (Model Context Protocol) のセキュリティ」について学ぶ本シリーズも最終回となりました。このシリーズでは、MCP(Model Context Protocol)を取り巻くセキュリティの様々な側面について解説してきました。

これまでの4回で、MCPセキュリティの基礎知識や考え方、そして潜む脅威についてご理解いただけたかと思います。

さて、シリーズ最終回となる今回の第5回では、これまでの知識を総動員し、「より安全なMCPの利用に向けて、具体的に何を実践すればよいのか?」 という点に焦点を当てます。いわば、これまでの講座で学んだ知識を基に、実際に家の防犯設備を設置し、運用していくための実践ガイドです。

なぜ、このような「実践」が重要なのでしょうか?それは、セキュリティ対策が「一度設定したら終わり」ではないからです。家の防犯対策も、一度鍵を取り付けたり警報システムを導入したりすれば安心、というわけではありませんよね。泥棒の手口は日々巧妙化しますし、鍵が古くなったり、家族構成が変わったりすれば、対策を見直す必要があります。

MCPのセキュリティも同じです。新しい攻撃手法は次々と登場しますし、利用するシステムや環境も変化していきます。そのため、常に最新の状況に合わせて対策をアップデートし、継続的に運用していくことが不可欠なのです。健康診断を定期的に受けて体の状態をチェックし、必要に応じて生活習慣を改善するのと同じように、セキュリティ対策も定期的な点検と改善が求められます。

この最終回では、MCPをより安全に、そして安心して利用し続けるために、皆さんが今日からでも取り組める実践的なセキュリティ対策を、以下の4つの主要なテーマに沿って、できるだけ分かりやすく解説していきます。

- 鍵と認証情報 (Credentials) の厳格な管理: システムへの「合鍵」をどう守るか

- アクセス制御の最適化 – 最小権限の徹底: 「必要な人に、必要な場所への鍵だけ」を渡すルール

- 通信経路の保護 – TLS/SSL設定の強化と検証: 「通信という名のパイプライン」を頑丈にする方法

- 監視体制の構築とインシデント対応: 「異常の早期発見」と「万が一への備え」

少し長くなりますが、MCPを安全に活用するための重要なステップです。ぜひ最後までお付き合いください。

2. 鍵と認証情報 (Credentials) の厳格な管理

MCPを利用するシステムやサービスにアクセスするためには、通常、何らかの「認証情報」が必要になります。これは、あなたが誰であるか、あるいはどのプログラムがアクセスを許可されているかを証明するためのものです。身近な例で言えば、家の「鍵」、会社の「社員証」、あるいはウェブサービスにログインするための「IDとパスワード」のようなものだと考えてください。

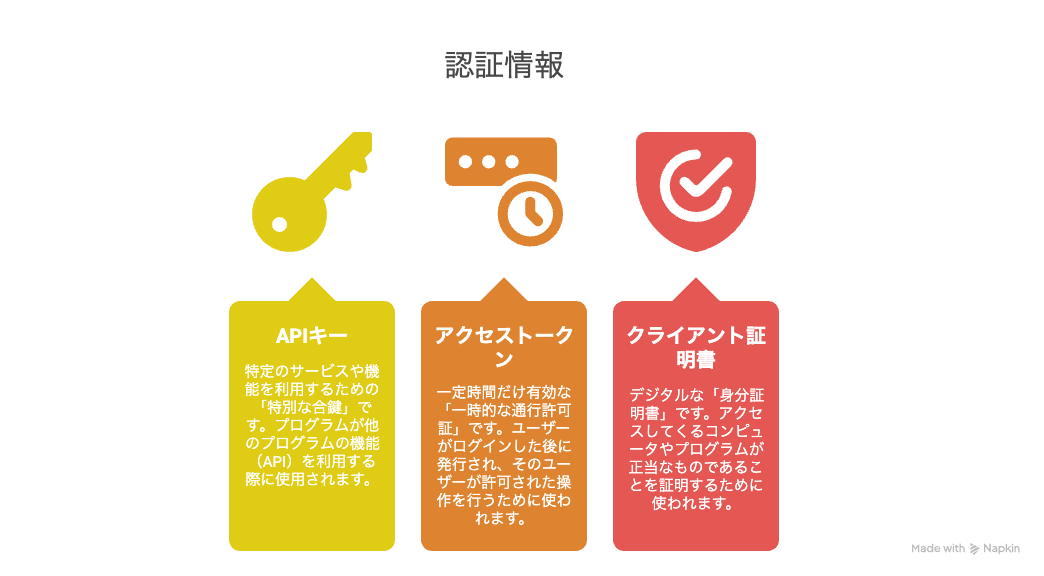

MCPの世界では、この認証情報として主に以下のようなものが使われます。

- APIキー (API Key): 特定のサービスや機能を利用するための「特別な合鍵」のようなものです。プログラムが他のプログラムの機能(API)を利用する際によく使われます。通常、長い文字列で表されます。

- アクセストークン (Access Token): 一定時間だけ有効な「一時的な通行許可証」のようなものです。ユーザーがログインした後などに発行され、そのユーザーが許可された操作を行うために使われます。有効期限が切れると、再度認証が必要になります。

- クライアント証明書 (Client Certificate): デジタルな「身分証明書」です。アクセスしてくるコンピュータやプログラムが、正当なものであることを証明するために使われます。サーバー側も証明書を持っている場合があり、お互いに証明書を確認し合うことで、より確かな本人確認(相互認証)が可能になります。(これは「4. 通信経路の保護:TLS/SSL設定の強化と検証」でも触れます)

これらの認証情報は、MCPシステムへのアクセスを許可する非常に重要な「鍵」です。もし、これらの情報が悪意のある第三者に漏洩してしまったらどうなるでしょうか?それは、家の合鍵を泥棒に渡してしまうようなものです。不正にシステムに侵入され、データを盗まれたり、改ざんされたり、システムを破壊されたりする可能性があります。あるいは、あなたの名前やあなたの会社のプログラムになりすまして、悪事を働くかもしれません。

このように、認証情報の管理はMCPセキュリティの根幹をなす、非常に重要な要素です。では、これらの「鍵」をどのように厳格に管理すればよいのでしょうか?具体的なベストプラクティス(最も良いとされる方法)を見ていきましょう。

a. 安全な生成、配布、保管

まず、認証情報(鍵)の「作り方」「渡し方」「しまい方」が重要です。

- 生成(作り方): 鍵は、簡単には複製(推測)されないように、複雑でなければなりません。APIキーやトークンは、十分に長く、ランダムな文字列で生成する必要があります。短かったり、推測しやすいパターン(例えば、”testkey123″のようなもの)を使ったりするのは絶対に避けましょう。これは、誰でも簡単に開けられるような単純な鍵を作るようなものです。

- 配布(渡し方): 生成した鍵を、利用する人やプログラムに安全に渡す必要があります。メールやチャットなど、暗号化されていない平文で送信するのは非常に危険です。途中で盗み見られる可能性があります。書留郵便で大切なものを送るように、安全な経路(例えば、暗号化された通信、直接手渡しなど)で渡すようにしましょう。

- 保管(しまい方): 受け取った鍵は、安全な場所に保管しなければなりません。プログラムのコードの中に直接書き込んだり(ハードコーディング)、誰でもアクセスできるファイルに保存したりするのは避けるべきです。これは、家の鍵を玄関マットの下に隠しておくようなもので、簡単に見つかってしまいます。 推奨されるのは、シークレット管理システム (Secrets Management System) を利用することです。これは、APIキーや証明書などの機密情報を安全に保管し、必要な時にだけプログラムが安全に取得できるようにするための専用の「金庫」のようなシステムです。AWS Secrets Manager, Google Secret Manager, HashiCorp Vault など、様々なサービスやツールがあります。これらのシステムを利用すれば、認証情報をコードから分離し、アクセス制御や監査ログの取得も容易になります。

b. 定期的なローテーション(更新)

どんなに頑丈な鍵でも、同じものを長期間使い続けることにはリスクが伴います。万が一、気づかないうちに鍵が複製されていたり、どこかに情報が漏れていたりする可能性がゼロではないからです。

そこで重要になるのが、定期的なローテーション です。これは、定期的に認証情報(鍵)を新しいものに交換することを意味します。家の鍵を定期的に新しいものに交換するのと同じ考え方です。

- なぜ必要か?: もし古い鍵が漏洩していたとしても、新しい鍵に交換してしまえば、その古い鍵はもはや使えなくなり、不正アクセスのリスクを大幅に低減できます。また、ローテーションを定期的に行うことで、万が一の漏洩が発生した場合の影響期間を限定することができます。

-

具体的な運用フロー:

- 新しい認証情報を生成: まず、新しいAPIキーやトークン、証明書を作成します。

- 新しい認証情報を配布・設定: 新しい鍵を、利用するシステムやプログラムに安全に配布し、設定します。この時点では、古い鍵もまだ使える状態にしておくことが多いです(移行期間)。

- 動作確認: 新しい鍵でシステムが問題なく動作することを確認します。

- 古い認証情報を無効化・削除: 新しい鍵での動作が確認できたら、古い鍵を無効化(失効)し、不要であれば削除します。

ローテーションの頻度は、認証情報の種類やリスクのレベルによって異なりますが、例えばAPIキーであれば数ヶ月~1年ごと、有効期間の短いアクセストークンであれば数時間~数日ごと、といった具合に、ポリシーを定めて定期的に実施することが推奨されます。シークレット管理システムの中には、このローテーションを自動化する機能を持つものもあります。

c. 確実な失効と漏洩時の対応

認証情報が不要になった場合(例えば、連携先のサービス利用を終了した場合、担当者が退職した場合など)や、漏洩が疑われる場合には、その認証情報を 確実かつ迅速に失効させる (使えなくする)必要があります。

- 失効プロセス: 使わなくなった鍵をそのまま放置しておくのは危険です。必ず、システム側でその鍵を無効にする手続きを行ってください。APIキーであれば管理画面から無効化する、証明書であれば失効リスト(CRL)に登録する、といった方法があります。退去時に大家さんに鍵を返却するように、不要になった鍵は確実に使えなくするプロセスを確立しましょう。

-

漏洩時の対応: もし、認証情報が漏洩した、あるいはその疑いがある場合は、ただちに以下の対応を行う必要があります。

- 該当する認証情報を即座に失効させる: これ以上悪用されないように、まず鍵を使えなくします。

- 新しい認証情報を発行し、再設定する: 安全な方法で新しい鍵を作成し、設定し直します。

- 影響範囲の調査: 漏洩した鍵によって、どのような不正アクセスや操作が行われた可能性があるかを調査します(これは「5. 監視体制の構築とインシデント対応」の「監視」とも関連します)。

- 原因の究明と再発防止策: なぜ漏洩したのか原因を突き止め、同じことが繰り返されないように対策を講じます。

認証情報の管理は地味に見えるかもしれませんが、MCPシステムのセキュリティを守る上で非常に基本的な、そして重要なステップです。「鍵」の管理を徹底することが、安全なMCP利用の第一歩となります。

3. アクセス制御の最適化:最小権限の徹底

認証情報(鍵)の管理が「誰がシステムに入れるか」を管理する第一関門だとすれば、アクセス制御 は「システムに入った後、誰がどの情報にアクセスでき、何をしてよいか」を管理する、より詳細なルール設定です。

家の例で考えてみましょう。家の鍵を持っているからといって、家の中のすべての部屋(寝室、書斎、金庫など)に自由に入れるわけではありませんよね? 通常、家族それぞれにアクセスできる範囲が決まっていたり、金庫のように特に重要な場所は限られた人しか開けられなかったりします。

MCPにおけるアクセス制御もこれと同じ考え方です。MCPを通じて様々なデータや機能にアクセスできるわけですが、「誰が(あるいはどのプログラムが)」「どのデータや機能に対して」「どのような操作(読み取り、書き込み、削除など)を許可されるのか」を細かく、そして適切に設定することが重要になります。

このアクセス制御において、最も重要な原則の一つが 「最小権限の原則 (Principle of Least Privilege)」 です。

a. 最小権限の原則の重要性

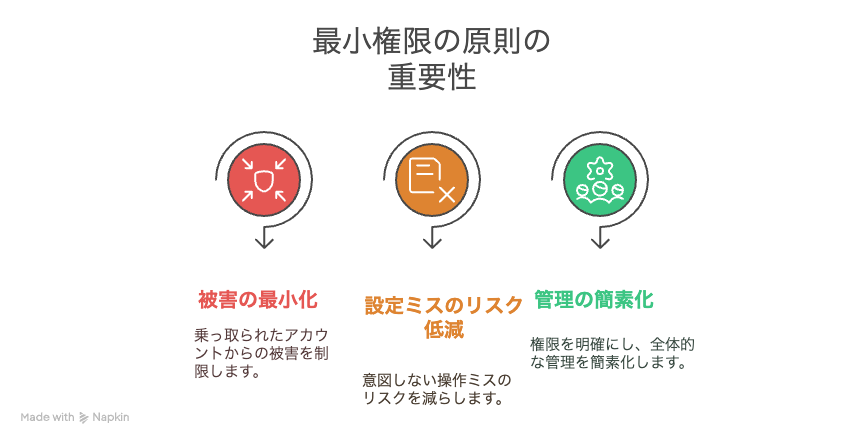

最小権限の原則とは、文字通り 「その役割やタスクを実行するために必要最小限の権限しか与えない」 という考え方です。なぜこれが重要なのでしょうか?

- 被害の最小化: もし、あるユーザーアカウントやAPIキーが悪意のある第三者に乗っ取られたり、内部の人間が悪用しようとしたりした場合でも、そのアカウントに与えられている権限が必要最小限であれば、行える不正行為の範囲も限定され、被害を最小限に抑えることができます。例えば、閲覧権限しか持たないアカウントが乗っ取られても、データの改ざんや削除はできません。これは、書斎の鍵しか持っていない人に、金庫を開けられる心配がないのと同じです。

- 設定ミスのリスク低減: 必要以上に多くの権限を与えてしまうと、意図しない操作ミス(例えば、間違って重要なデータを削除してしまうなど)を引き起こすリスクも高まります。権限を絞ることで、こうしたヒューマンエラーのリスクも減らせます。

- 管理の簡素化と明確化: 誰が何をする権限を持っているかが明確になり、管理がしやすくなります。

逆に、すべてのアカウントに強力な権限(管理者権限など)を与えてしまうのは、非常に危険です。それは、家のすべての部屋に入れるマスターキーを、家族全員やお手伝いさん、訪問客にまで渡してしまうようなものです。一見便利に思えるかもしれませんが、ひとたび問題が発生した際の被害は甚大になります。

b. MCPにおける具体的な適用方法

では、MCPにおいて最小権限の原則を具体的に適用するにはどうすればよいでしょうか?

それは、MCPがアクセスするデータや機能、そしてそれらに対して行われる可能性のある操作(例:コンテキストの読み取り、コンテキストの更新、新しいモデルの登録など)を洗い出し、アクセスしてくる主体(ユーザー、プログラム、サービスなど)ごとに、本当に必要な操作だけを許可するように設定する ことです。

例えば、

- 単に現在の状況を監視するだけのプログラムには、「コンテキストの読み取り」権限だけを与える。

- ユーザーからの指示に基づいて状態を変更するプログラムには、「特定のコンテキストの更新」権限を与えるが、「モデルの削除」のような強力な権限は与えない。

- システムの管理を行う担当者には、より広い権限を与えるが、それでも業務に不要な権限は与えない。

といった具合に、きめ細かく権限を設定していきます。

c. ロールベースアクセス制御 (RBAC) の活用

個々のユーザーやプログラムごとに権限を一つ一つ設定していくのは、対象が増えると非常に煩雑になります。そこでよく用いられるのが ロールベースアクセス制御 (Role-Based Access Control, RBAC) という考え方です。

RBACは、「役割(ロール)」に基づいてアクセス権限を管理する手法です。

- まず、組織内やシステム内での役割(例:「閲覧者」「編集者」「管理者」「センサーデバイス」など)を定義します。

- 次に、それぞれの役割に対して、必要な権限(どのデータに、どんな操作ができるか)を割り当てます。

- そして、ユーザーやプログラムには、個別の権限ではなく、適切な「役割」を割り当てます。

これにより、ユーザーAが「編集者」の役割を持っていれば、「編集者」ロールに紐づいた権限が自動的に適用される、という仕組みです。

RBACを導入するメリットは以下の通りです。

- 管理の効率化: 新しいユーザーが追加された場合、適切な役割を割り当てるだけで済みます。役割に紐づく権限を変更すれば、その役割を持つすべてのユーザーの権限が一括で変更されます。会社で言えば、「営業部」というグループに必要なアクセス権を設定しておき、新入社員を「営業部」グループに追加するだけで済む、というイメージです。

- 一貫性の確保: 同じ役割を持つユーザーには、常に同じ権限が適用されるため、設定ミスや権限の不整合を防ぎやすくなります。

- 最小権限の原則の適用促進: 役割ごとに必要な権限を慎重に定義するプロセスを通じて、自然と最小権限の原則を意識しやすくなります。

MCPを利用するプラットフォームやフレームワークによっては、RBACの機能が組み込まれている場合があります。積極的に活用しましょう。

d. コンテキストベースのアクセス制御

さらに進んだアクセス制御として、コンテキストベースアクセス制御 (Context-Based Access Control, CBAC) または 属性ベースアクセス制御 (Attribute-Based Access Control, ABAC) と呼ばれる考え方もあります。

これは、「誰が」アクセスしているか(役割)だけでなく、「どのような状況(コンテキスト)で」 アクセスしているかに基づいて、アクセスを許可するかどうかを動的に判断する仕組みです。考慮されるコンテキスト(属性)の例としては、以下のようなものがあります。

-

アクセス元の場所: 特定のIPアドレス範囲(例えば、社内ネットワーク)からのみアクセスを許可する。

アクセス時間: 業務時間内のみアクセスを許可する。 - 使用しているデバイス: 会社が管理している特定のデバイスからのみアクセスを許可する。

- データの機密レベル: アクセスしようとしているデータの機密レベルに応じて、許可する操作を変える。

例えば、「管理者ロールを持っていても、社外ネットワークから深夜にアクセスしてきた場合は、読み取り権限しか与えない」といった、より柔軟できめ細やかな制御が可能になります。これは、オフィスの入退室管理で、通常の時間帯は社員証で入れるが、深夜や休日は特別な許可がないと入れない、といったルールに似ています。

e. 定期的なアクセス権限の見直し(棚卸し)

アクセス権限は、一度設定したら終わりではありません。組織の変更(人事異動、退職)、システムの変更、役割の見直しなどによって、適切な権限は変化していきます。

そのため、定期的にアクセス権限の設定状況を見直し(棚卸し)、現状に合わせて最適化する プロセスが不可欠です。

- 不要になったアカウントや権限の削除: 退職したユーザーのアカウントが残っていたり、異動によって不要になった権限が付与されたままになっていたりしないかを確認し、削除・修正します。

- 権限の妥当性の再評価: 現在の役割や業務内容に対して、付与されている権限が過剰でないか、逆に不足していないかを確認します。最小権限の原則が維持されているかをチェックします。

- 棚卸しの頻度: 見直しの頻度は、組織やシステムの規模、変化の度合いによって異なりますが、少なくとも年に1回、あるいは半期に1回程度は実施することが推奨されます。

これは、定期的に家の中の合鍵の状況を確認し、不要な鍵は回収したり、鍵の管理ルールが守られているかをチェックしたりする作業に似ています。

アクセス制御の最適化、特に最小権限の原則の徹底は、不正アクセスや内部不正、操作ミスによる被害を最小限に抑えるための非常に効果的な対策です。RBACやCBACといった仕組みも活用しながら、継続的に権限管理を見直していくことが、安全なMCP運用に繋がります。

4. 通信経路の保護:TLS/SSL設定の強化と検証

第3回の講座「通信の安全性を高める!MCPにおける暗号化の基礎」で、MCPにおける通信を保護するための基本的な仕組みとして、TLS/SSL(Transport Layer Security / Secure Sockets Layer)による暗号化が重要であることを学びました。これは、クライアント(情報を送る側)とサーバー(情報を受け取る側)の間でやり取りされるデータを、第三者に盗み見られたり、途中で改ざんされたりしないように、「秘密の言葉(暗号)」を使って会話するようなものでしたね。ウェブサイトのURLが http:// でなく https:// で始まっている場合、このTLS/SSLが使われています。

MCPにおいても、コンテキスト情報などの重要なデータがネットワーク上を行き交います。そのため、この通信経路をTLS/SSLでしっかりと保護することは、セキュリティの基本中の基本です。

しかし、単にTLS/SSLを使っていればそれで万全、というわけではありません。TLS/SSLにも様々なバージョンや設定があり、古いものや弱い設定を使っていると、せっかくの暗号化も破られてしまう危険性があります。例えるなら、昔ながらの簡単な暗号を使っていると、現代の解読技術で簡単に内容がバレてしまうようなものです。

このセクションでは、第3回の基礎を踏まえ、MCPの通信経路をより確実に保護するための、実践的なTLS/SSL設定の強化ポイントと、その設定が本当に安全かを確認(検証)する方法 について解説します。

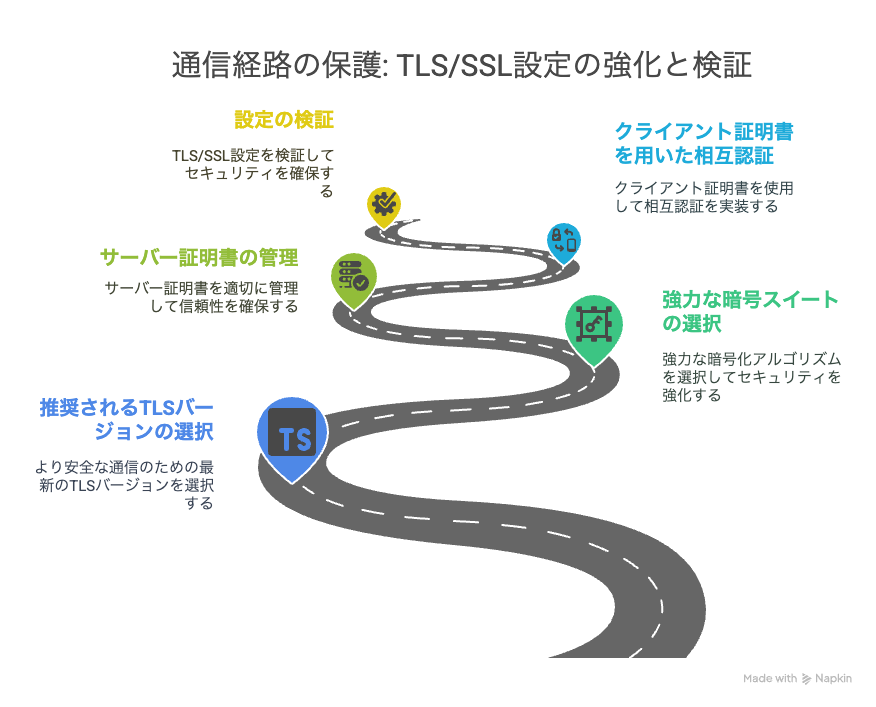

a. 推奨されるTLSバージョンと強力な暗号スイートの選択

TLS/SSLは、その歴史の中で進化を続けており、新しいバージョンほどより安全な仕組みになっています。

- TLSバージョン: 現在、TLS 1.2 および TLS 1.3 の利用が強く推奨されています。過去のバージョンであるSSL 3.0やTLS 1.0、TLS 1.1には、深刻な脆弱性が見つかっており、安全ではありません。もし、お使いのMCPシステムや関連コンポーネントが古いバージョンしかサポートしていない場合は、可能な限り早くTLS 1.2以上に対応できるようアップデートを検討すべきです。特に、最新の TLS 1.3 は、セキュリティとパフォーマンスの両面で改善されており、利用可能であれば積極的に採用することが望ましいです。これは、最新のセキュリティ技術で守られた通信路を使う、ということです。

- 暗号スイート (Cipher Suite): TLS/SSL通信では、「どの暗号化アルゴリズム(データを秘密にする方法)」「どの鍵交換アルゴリズム(安全に暗号鍵を共有する方法)」「どのメッセージ認証コードアルゴリズム(データが改ざんされていないか確認する方法)」を組み合わせて使うかを定義した 暗号スイート というものを使用します。この暗号スイートの中にも、現在では安全ではないとされる古い、あるいは強度の弱いアルゴリズムが存在します。 サーバー側で、強力で安全な暗号スイートのみを許可するように設定する ことが重要です。具体的には、AES(Advanced Encryption Standard)のような強力な共通鍵暗号アルゴリズム(鍵長128ビット以上、できれば256ビット)、前方秘匿性(Perfect Forward Secrecy, PFS)を提供する鍵交換アルゴリズム(ECDHEやDHE)、SHA-256以上のハッシュアルゴリズムを使用する暗号スイートを優先的に使うように設定します。逆に、RC4, DES, 3DES, MD5, SHA-1といった古い、あるいは脆弱なアルゴリズムを含む暗号スイートは無効化すべきです。これは、解読されにくい、最新かつ強力な「秘密の言葉の組み合わせルール」だけを使うようにする、ということです。

これらの設定は、通常、ウェブサーバー(Nginx, Apacheなど)やロードバランサー、あるいはMCPを提供するミドルウェアの設定ファイルで行います。具体的な設定方法は使用しているソフトウェアによって異なりますので、各ソフトウェアのドキュメントを参照してください。

b. サーバー証明書の適切な管理

TLS/SSLでは、通信相手が本当に信頼できる相手なのかを確認するために、「サーバー証明書」というデジタルな身分証明書が使われます。ウェブサイトにアクセスした際に、ブラウザがこの証明書を検証し、問題なければアドレスバーに鍵マークが表示されます。

このサーバー証明書の管理も、通信の安全性を確保する上で非常に重要です。

- 有効期限の監視: サーバー証明書には有効期限があります。有効期限が切れた証明書を使っていると、クライアント(ブラウザや他のプログラム)はサーバーを信頼できなくなり、接続エラーが発生します。これは、有効期限切れの身分証明書を提示するようなもので、信用されません。証明書の有効期限を常に監視し、期限が切れる前に必ず更新する運用体制が必要です。多くのクラウドサービスや監視ツールには、証明書の有効期限を通知する機能があります。

- 信頼できる認証局 (CA) の利用: サーバー証明書は、信頼できる第三者機関である「認証局 (Certificate Authority, CA)」によって発行される必要があります。誰でも勝手に発行できる「自称」の証明書(自己署名証明書、オレオレ証明書)は、本当にそのサーバーが本物であるという保証がないため、通常は信頼されません(特定の閉じた環境での利用を除き、公開サービスでの利用は避けるべきです)。Let’s Encrypt(無料)、DigiCert, GlobalSign などの信頼された認証局から発行された証明書を使用しましょう。

- 失効リスト (CRL) や OCSP の確認: 万が一、証明書の秘密鍵が漏洩した場合など、証明書が有効期限内であっても信頼できなくなることがあります。そのような場合に、認証局はその証明書を「失効」させます。クライアントは、接続先のサーバー証明書が失効されていないかを、認証局が公開している失効リスト(CRL: Certificate Revocation List)やオンラインで問い合わせるプロトコル(OCSP: Online Certificate Status Protocol)を使って確認することが推奨されます。サーバー側でも、OCSP Staplingという仕組みを有効にすることで、クライアントの確認を効率化できます。

c. クライアント証明書を用いた相互認証 (mTLS)

通常のTLS/SSLでは、クライアントはサーバーの証明書を検証しますが、サーバーはクライアントが誰であるかを証明書では確認しません(認証はID/パスワードやAPIキーなど別の方法で行います)。

しかし、より高いセキュリティが求められる場合、相互TLS (Mutual TLS, mTLS) という仕組みを導入することがあります。これは、サーバーだけでなく、クライアント側も自身の「クライアント証明書」を提示し、サーバーがそれを検証することで、お互いに相手が正当な存在であることを確認し合う方式 です。

MCPの通信において、特定の信頼されたプログラムやデバイスからのアクセスのみを許可したい場合に、mTLSは非常に有効な手段となります。例えば、特定のIoTデバイス群からのみMCPサーバーへのアクセスを許可したい場合、各デバイスにクライアント証明書を配布し、サーバー側でその証明書を持つデバイスからの接続のみを受け付けるように設定します。これは、会員制のバーで、入店時にお客さんもバーテンダー(サーバー)に対して会員証(クライアント証明書)を提示し、確認してもらうようなイメージです。

mTLSの導入は、通常のTLS/SSLよりも設定や証明書管理が複雑になりますが、アクセス元の認証を大幅に強化することができます。

d. 設定の検証

TLS/SSLの設定を行ったら、その設定が意図した通りに安全になっているかを確認(検証)することが重要です。せっかく設定したつもりが、実は古いプロトコルや弱い暗号スイートが許可されたままになっていた、ということがないようにしなければなりません。

- オンライン検証ツールの利用: Qualys SSL Labs の SSL Server Test のような、公開されているウェブサイトのTLS/SSL設定を詳細に診断してくれるオンラインツールがあります。自分のMCPサーバーのエンドポイント(URL)を入力することで、設定の安全性評価(A+, A, B, C…といったランク付け)、サポートしているプロトコルバージョン、許可している暗号スイート、証明書の詳細などを確認できます。定期的にこれらのツールでチェックすることをお勧めします。

- コマンドラインツールでの確認: openssl コマンドなどを使って、特定のプロトコルバージョンや暗号スイートでの接続を試み、サーバーがどのように応答するかを確認することもできます。

- 脆弱性スキャンツールの利用: より網羅的に設定の問題点や既知の脆弱性をチェックするために、専門の脆弱性スキャンツールを利用することも有効です。

これらの検証を通じて、設定に不備が見つかった場合は、速やかに修正する必要があります。これは、家の防犯システムを設置した後に、ちゃんと警報が鳴るか、センサーが反応するかをテストする作業に似ています。

通信経路の保護は、MCPでやり取りされるデータの機密性と完全性を守るための生命線です。最新の推奨設定に従い、証明書を適切に管理し、そして定期的にその設定を検証することで、安全な通信環境を維持しましょう。

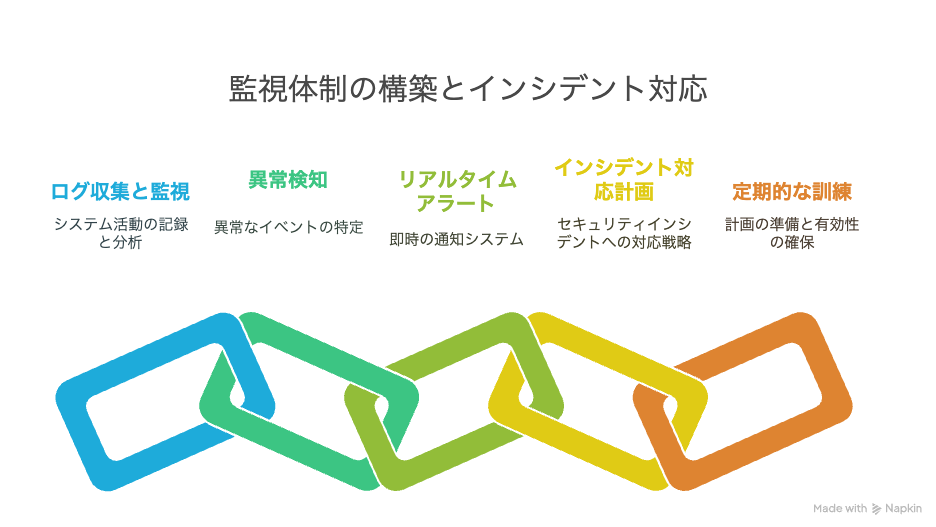

5. 監視体制の構築とインシデント対応

これまでのセクションで、認証情報(鍵)の管理、アクセス制御、通信経路の保護といった、MCPシステムを「守る」ための対策について解説してきました。しかし、どんなに堅牢な守りを固めても、予期せぬ事態(設定ミス、未知の脆弱性、巧妙な攻撃など)によってセキュリティが侵害される可能性はゼロではありません。

そこで重要になるのが、「監視」 と 「インシデント対応」 です。

- 監視: システムの利用状況や挙動を継続的に観察し、異常な兆候や不正な試みを早期に発見すること。

- インシデント対応: 万が一、セキュリティ侵害(インシデント)が発生した場合に、迅速かつ適切に対処し、被害を最小限に抑え、復旧させるためのプロセス。

これは、家に防犯カメラやセンサー(監視)を設置し、異常があれば警報が鳴り、警備会社が駆けつけたり警察に通報したりする(インシデント対応)体制を整えておくことに似ています。

a. ログ収集と監視の重要性

MCPシステムの動作状況を把握し、異常を検知するためには、ログ(記録) の収集と分析が不可欠です。ログは、システムで何が起こったのかを示す客観的な証拠であり、問題発生時の原因究明や、不正行為の追跡に役立ちます。家の防犯カメラの映像や、入退室管理システムの記録のようなものです。

MCPに関して収集・監視すべき主なログには、以下のようなものがあります。

- アクセスログ: 誰が(どのIPアドレス、どのユーザー/プログラムが)、いつ、MCPのエンドポイントにアクセスしたかの記録。

- 認証ログ: ログイン試行(成功・失敗)、APIキーやトークンの利用状況、証明書の検証結果などの記録。特に認証失敗のログは、不正アクセス試行の兆候である可能性があります。

- 操作ログ: 誰が、いつ、どのような操作(コンテキストの読み取り、更新、削除など)を行ったかの記録。特に、重要なデータ変更や権限変更に関する操作は詳細に記録すべきです。

- エラーログ: システムやアプリケーションで発生したエラーの記録。予期せぬエラーは、攻撃の試みやシステムの異常を示している可能性があります。

- ネットワークログ: ファイアウォールやロードバランサーなど、ネットワーク機器の通信ログ。不審な通信パターンやポートスキャンなどを検知するのに役立ちます。

これらのログを一元的に収集し、分析するための仕組み(SIEM: Security Information and Event Management など)を導入することも有効です。

b. 監視対象と異常検知

収集したログをただ貯めているだけでは意味がありません。これらのログを分析し、「通常とは異なる、怪しい動き(異常)」 を検知することが監視の目的です。どのようなイベントを異常として捉え、注意深く監視すべきでしょうか?

-

認証の異常:

- 短時間での大量のログイン失敗(ブルートフォース攻撃の可能性)

- 通常アクセスしない国や地域からのログイン試行

- 無効化されたはずのアカウントやAPIキーでのアクセス試行

-

アクセスの異常:

- 業務時間外や休日の異常なアクセス増加

- 普段アクセスしないユーザー/プログラムによる機密データへのアクセス

- 短時間での大量データダウンロード

-

操作の異常:

- 権限のない操作の試行(アクセス拒否ログの増加)

- 重要な設定変更やユーザー権限の変更

- 予期せぬデータの大量削除や改ざん

-

システムの異常:

- 原因不明のエラーの頻発

- システムのパフォーマンス(CPU、メモリ使用率など)の急激な変化

これらの異常なイベントを検知するためのルール(閾値設定やパターンマッチングなど)を定義し、監視システムに組み込みます。最近では、AI(機械学習)を活用して、過去の正常なパターンから逸脱する挙動を自動的に検知する高度な監視ソリューションも登場しています。

c. リアルタイム検知とアラート

異常なイベントを検知したら、それを リアルタイムで担当者に通知(アラート) する仕組みが必要です。問題が発生してから数日後にログを見て気づいたのでは、手遅れになる可能性があります。

- アラートの仕組み: 検知された異常イベントの重要度に応じて、メール、チャット(Slackなど)、電話などで担当者に即座に通知します。深夜や休日でも対応できるよう、エスカレーション(連絡が取れない場合に別の人に連絡する)体制も整えておく必要があります。これは、家の警報システムが異常を感知したら、即座に警報音を鳴らし、警備会社や家主に通報するのと同じです。

- アラート疲れ対策: あまりにも多くの、あるいは重要度の低いアラートが頻発すると、担当者がアラートに慣れてしまい、本当に重要な警告を見逃してしまう「アラート疲れ」を引き起こす可能性があります。アラートを発するルールの閾値を適切に調整し、重要度に応じた通知方法を設定することが重要です。

d. インシデント対応計画 (Incident Response Plan)

監視によってセキュリティインシデント(不正アクセス、データ漏洩、サービス停止など)が検知された、あるいはその疑いがある場合に、どのように対応するかを事前に定めた計画がインシデント対応計画 です。火災が発生した際の避難計画や消防計画のようなものです。

インシデント対応計画には、通常、以下のフェーズが含まれます。

- 準備 (Preparation): 事前にツール、体制、連絡網、手順などを準備しておくフェーズ。この計画自体を作成することも含まれます。

- 特定 (Identification): 監視アラートや報告に基づき、本当にインシデントが発生しているのか、どのようなインシデントなのかを特定するフェーズ。

- 封じ込め (Containment): 被害がそれ以上拡大しないように、影響を受けているシステムをネットワークから隔離するなどの措置を講じるフェーズ。短期的な封じ込めと、根絶に向けた長期的な封じ込めがあります。

- 根絶 (Eradication): インシデントの原因(マルウェア、不正アカウント、脆弱性など)を特定し、システムから完全に取り除くフェーズ。

- 復旧 (Recovery): システムを正常な状態に戻し、サービスを再開するフェーズ。バックアップからのリストアや、セキュリティパッチの適用などを行います。

- 事後対応 (Post-Incident Activity / Lessons Learned): インシデント対応プロセス全体を振り返り、原因、対応の有効性、改善点などを分析し、将来のインシデント予防や対応計画の改善につなげるフェーズ。報告書の作成も含まれます。

この計画は、関係者(情報システム部、セキュリティ担当、法務部、広報部、経営層など)の役割分担や連絡体制、具体的な手順を明確に記述しておく必要があります。

e. 定期的な訓練

インシデント対応計画は、作成しただけで棚にしまっておいては意味がありません。実際にインシデントが発生した際に、計画通りに迅速かつ効果的に対応できるよう、定期的に訓練を実施する ことが非常に重要です。避難訓練や消防訓練と同じですね。

- 訓練の種類: 机上訓練(シナリオに基づいて対応手順を確認・議論する)、シミュレーション訓練(実際のシステムに近い環境で模擬的なインシデントに対応する)などがあります。

- 訓練の目的: 計画の有効性や実現可能性を検証し、問題点や改善点を洗い出すこと。担当者のスキルや連携を高めること。

監視体制の構築とインシデント対応計画の策定・訓練は、MCPシステムを守るための「最後の砦」とも言える重要な取り組みです。これらの準備を怠らないことが、万が一の事態が発生した際の被害を最小限に抑え、迅速な復旧を可能にします。

6. まとめ

さて、全5回にわたってお届けしてきた「MCP (Model Context Protocol) のセキュリティ」について学ぶブログシリーズも、いよいよ終わりが近づいてきました。第5回の本稿では、「より安全なMCPの利用に向けて」というテーマのもと、以下の4つの実践的なセキュリティ対策に焦点を当てて解説してきました。

- 鍵と認証情報 (Credentials) の厳格な管理: APIキーやトークンといった「鍵」を安全に生成・配布・保管し、定期的に交換(ローテーション)し、不要になったら確実に無効化(失効)することの重要性。シークレット管理システムの活用も有効です。

- アクセス制御の最適化 – 最小権限の徹底: 「必要な人に、必要な権限だけ」を与える最小権限の原則を基本とし、RBAC(ロールベースアクセス制御)やコンテキストベースアクセス制御を活用して、きめ細かくアクセス権を管理すること。そして、定期的な権限の見直し(棚卸し)を行うこと。

- 通信経路の保護 – TLS/SSL設定の強化と検証: 安全なTLSバージョン(1.2以上、推奨は1.3)と強力な暗号スイートを選択し、サーバー証明書を適切に管理(有効期限、信頼性)すること。必要に応じてmTLS(相互認証)を導入し、設定が安全か定期的に検証すること。

- 監視体制の構築とインシデント対応: ログを収集・分析してシステムの異常を早期に検知し、リアルタイムでアラートを上げる仕組みを構築すること。そして、万が一インシデントが発生した場合に備え、インシデント対応計画を策定し、定期的に訓練を行うこと。

これらの対策は、それぞれが独立しているわけではなく、互いに関連し合っています。例えば、厳格な認証情報の管理はアクセス制御の基礎となり、適切なログ監視はインシデント対応の起点となります。複数の対策を組み合わせることで、より多層的で堅牢なセキュリティ( 多層防御 / Defense in Depth )を実現することができます。

そして、最も強調したいのは、MCPのセキュリティ対策は「継続的なプロセス」である ということです。一度対策を施したら終わり、ではありません。

- 脅威は進化します: 攻撃者は常に新しい手法や脆弱性を狙ってきます。

- 技術は変化します: MCPの仕様、利用するプラットフォーム、関連するソフトウェアは日々アップデートされます。

- 環境は変わります: 組織の体制、ビジネス要件、法規制なども変化していきます。

これらの変化に対応し、セキュリティレベルを維持・向上させていくためには、定期的な評価と改善が不可欠 です。家の防犯対策を見直したり、健康診断を定期的に受けたりするのと同じように、セキュリティ対策も常に最新の状態に保つ努力が求められます。最新のセキュリティ情報や脆弱性情報を収集し、自社のシステムへの影響を評価し、必要に応じて対策をアップデートしていく、という継続的なサイクルを回していくことが重要になります。

MCPは、様々なシステムやデバイスが連携し、状況に応じて自律的に動作するような、先進的なアプリケーションを実現するための強力なプロトコルです。その利便性と可能性を最大限に引き出すためには、安全な利用が前提となります。

このシリーズを通じて、MCPセキュリティの重要性と、そのための基本的な考え方、そして具体的な対策について、少しでも皆さんのご理解を深めるお手伝いができていれば幸いです。セキュリティ対策は時に複雑で地道な作業に感じられるかもしれませんが、一つ一つの積み重ねが、皆さんの大切なシステムとデータを守ることに繋がります。

ぜひ、今回学んだ実践的な対策を参考に、皆さんの環境に合わせたセキュリティ強化に取り組んでみてください。

全5回の「MCP (Model Context Protocol) のセキュリティ」について学ぶブログシリーズを最後までお読みいただき、誠にありがとうございました。

Views: 2