第1回抽選販売は「4月16日11時」まで行われ、応募の順番は当選確率に影響がないので焦らずに

Source link

Views: 0

第1回抽選販売は「4月16日11時」まで行われ、応募の順番は当選確率に影響がないので焦らずに

Source link

Views: 0

出ない場合は検索ワードに「ポケモン」と加えると出現する模様。一定数を捕まえるとマスターボールを獲得し、でんせつのポケモンも狙える。現時点でスマホ対応

Source link

Views: 0

2025年4月25日に日本公開予定の映画「マインクラフト/ザ・ムービー」の海外レビューをお届けします。

Source link

Views: 0

この度発売されるのは、かわいい忍たまキャラクターの刺繍がポイントのTシャツコレクションです。

乱太郎・きり丸・しんべヱの3人と六年生の6人が刺繍された、2デザインが用意されました。

それぞれ2色展開、メンズサイズのM〜LLとなっているので幅広い方が着用いただけます。

価格:1,290円(税抜)

サイズ展開:Mサイズ/Lサイズ/LLサイズ

引用:『忍たま乱太郎』公式X

オンライン販売開始:2025年4月5日(土)15:00~

店舗販売:一部店舗は4月下旬以降順次販売予定

そのほかの詳細は『忍たま乱太郎』公式Xをご確認ください。

Views: 0

あなたがしていること、生存者、今週、私たちは猫を袋から出してしまいます!猫はその道を箱に入れています、そして私たちはそれについてかなり良いネコです!

完全な解像度でダウンロードしてください

猫を予測不可能な小さなゴブリンと見なしているのか、あいまいな小さな悪魔と見なしているかどうかにかかわらず、世界の終わりを超えて生き残った(そして繁栄した)ことに誰も驚かない。おそらくもっと驚くべきことは、生存者が結局彼らを飼いならしたいと思っているということです。

<<<<<<<<<<<<<<<<<<<<< l;、mnbjmkvxdbgasds

申し訳ありませんが、私のkeyboaaaggggko ;;;;。

ホストとの軽減努力と一般的な安定性を綿密に監視してきました。 4月9日水曜日。この間、あなたの忍耐をありがとう。

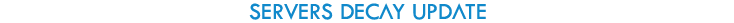

Arkpocalypseサーバーは今日一掃されました!

Arkpocalypseとは何ですか?

このラウンドでは、次のMODが含まれます。

サーバーブラウザで検索して参加できます!幸せな生き残り!

今週末、公式ネットワークはボーナスレートを受け取ります!までアクティブになります 4月7日月曜日。

ファンアートギャラリー | スクリーンショットギャラリー | アーティストフィードバックフォーム

作成者:GP

今年はエイプリルフールが完璧でした!

作成者:Skwirrelle

Skwirelleは、みんなの新しい子猫のために、Purrfect Free Mod追加を紹介します!

レゴ・マエグアナ @heynoquestによって

モルフェウスはユティラヌスを取得します Cheshiregengarartによる

死神の女王 vis_infinitumによる

焦げた地球の冒険 マンダリンによって

meowwwww !!!!! BOE @EME_BAD

私はcnidariaの外観が好きです @mio301130によって

水中 @falco_lunaによって

写真Meowde 7467aまでに

写真Meowde tkgoji230による

Meow Machine cosmicman5455による

すでに城の王 Dayzeddorkによって

写真Meowde Godzilla402による

週末をお楽しみください!

スタジオワイルドカード

Twitter: twitter.com/survivetheark

不和: discord.com/invite/playark

Reddit: reddit.com/r/playark

Instagram: instagram.com/surviveTheark

Twitch: Twitch.tv/surviveTheark

スチーム: Steamcommunity.com/app/346110

YouTube: youtube.com/surviveTheark

Facebook: facebook.com/survivetheark

スレッド: threads.net/@survivetheark

公式ウィキ: https://ark.wiki.gg/wiki/ark_survival_evolved_wiki

Source link

Views: 0

朝日木材加工は、ホームシアターテレビラック「Adagio tuned by ADK」を2025年4月より発売する。

Source link

Views: 0

ここのところAIエージェントのひとつの姿であろうMCPが個人的に熱いです。

オフィスオートメーションという言葉が出てきて久しいですが、実際のところ多くの企業ではいまだに手作業で行われている業務が山積みです。RPA(Robotic Process Automation)やローコードツールの普及により状況は改善されつつあるものの、真の意味での「誰でも使える自動化」にはまだ遠い印象があります。

結構現実だと思います。なぜなら、どんなに簡単と謳われるツールでも、結局は専門知識が必要だったり、複雑な設定が必要だったりするからです。

ノーコードが使える環境であっても「自分じゃ実装したくない」「面倒くさい」とか・・・本音だと思います。

要件定義しなくても曖昧な指示でやってくれるのがミソです。エンジニアに作業を依頼する場合、「正確に何をどうしたいのか」を細かく説明しなければなりませんし、自分でローコードで開発しようとすると「セルフ要件定義」と「設計」と「テスト」から逃れることはできません。

MCPを活用したClaudeは、人間同士のコミュニケーションのように、多少曖昧な指示でも文脈から意図を汲み取り、適切に作業を進めてくれます。まさに優秀な「デジタル部下」のように振る舞ってくれます。

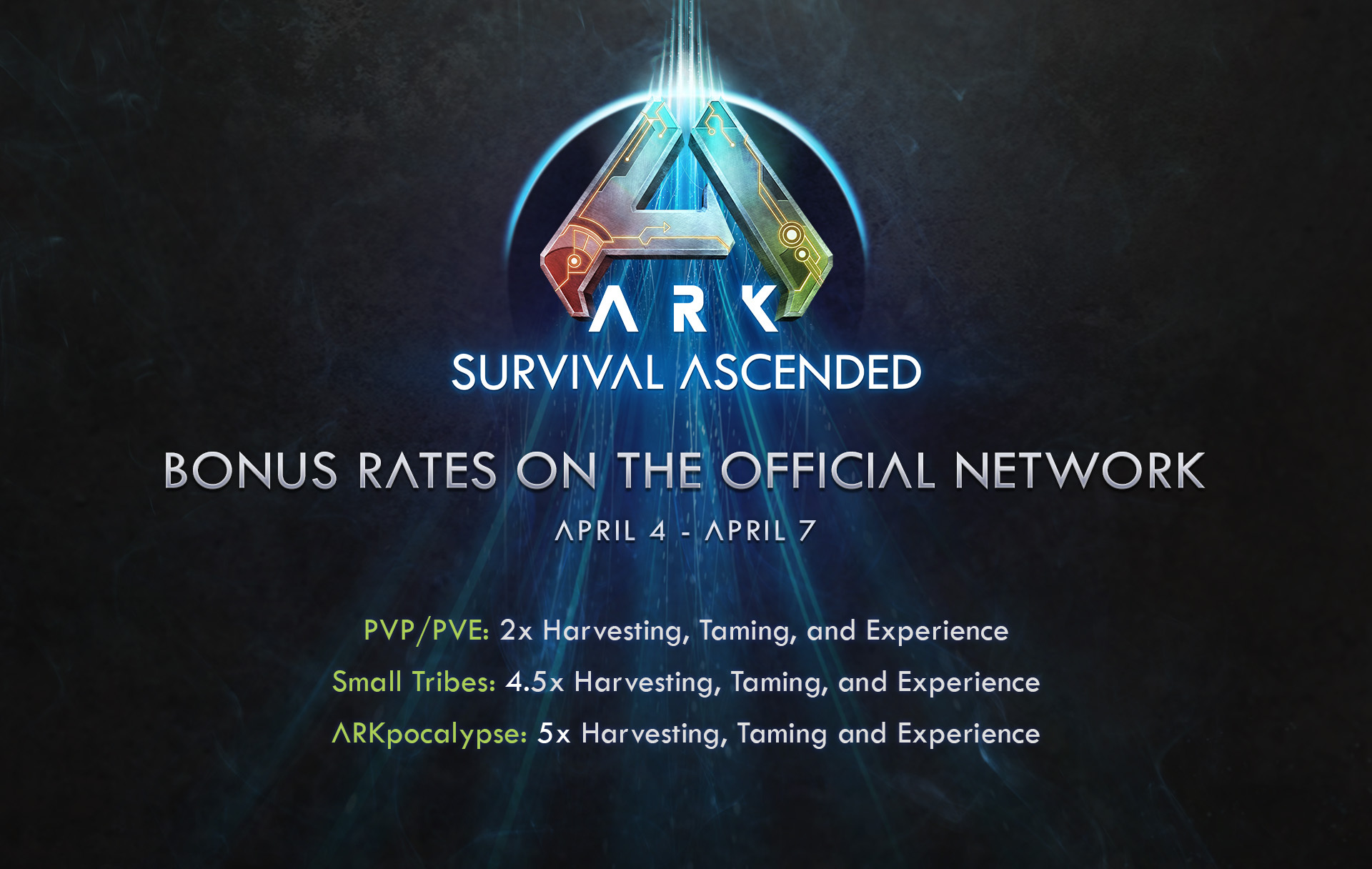

AIエージェント的に振る舞うClaude+MCPを活用した場合は違います。メールで同僚に頼むような感覚で、「このサイトにログインして、各○○の最新データを確認して、結果をCSVにまとめておいて」といった簡潔な指示だけで作業を遂行してくれます。細かい操作手順やエラー処理を事前に全て想定する必要がなく、人間同士のコミュニケーションに近い形で業務を任せられるのです。

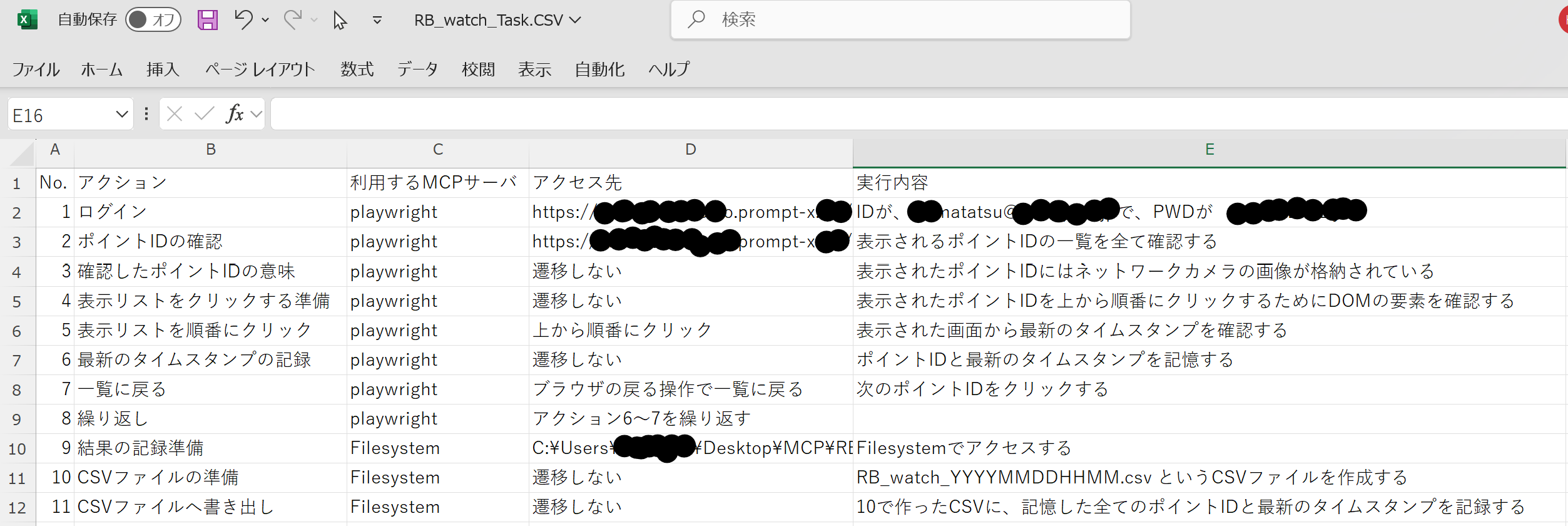

よくあるデータの監視とその結果の記録となると、こんな感じになるハズです。

Playwright: ブラウザ操作を担当

Filesystem: ローカルファイルの読み書きを担当

今回実装する監視シナリオは以下のとおりです。

ビルや工場内に設置された複数のネットワークカメラの稼働状況を監視するタスクを自動化します。各IPカメラは時系列データベース(CLOUDSHIP)に画像データを定期的にアップロードしており、RealBoardを通じてそれらの最新タイムスタンプを確認することで稼働状況を把握できます。

部下にお願いするときでもメールで書くより「文章にしてください」とか「ExcelとかPPTでください」と言われることが多いと思います。それと同じくやって欲しい作業をCSVに書いてみました。

はじめて作業するような人に指示するのと全く一緒です。

コーディングもツールをポチポチ押す必要もありません。

・・・ブラウザを戻ってまた次のカメラ画像のポイントIDをクリックする動作が繰り返されます・・・

少し時間が掛かりましたが・・・全ての監視データ確認作業が完了しました。

Claudeは、とにかく「Shift-JIS(シフトジス)」にはめっぽう弱いです。

標準で出てくるのは「UTF-8」になります。

逆に、Excelは「UTF-8」にはめっぽう弱いです・・・最近はUTF-8にも対応はしてますがどうも使い勝手が悪いです。UTF-8→Shift-JIS変換方法は、福岡県庁さんの資料が秀悦なので貼っておきます。

MCPを活用したアプローチの最大の特徴は、従来のノーコード開発やRPAツールとは根本的に異なる開発プロセスにあります。

従来のノーコード開発では、事前の要件定義、設計工程を経て、専用ツールを用いた実装作業が必要でした。同様にRPAにおいても、詳細な業務フローの設計、各ステップのシナリオ定義、そして専用ソフトでのロジック組み立てという工程が不可欠でした。

一方、AIとMCPの組み合わせでは、「どんな監視をしたいか」という目的を自然言語でAIに伝えるだけで、AIが要件定義から設計、実装までを一気に担当します。人間はプログラムコードを書くことなく、AIとの対話を通じて要件を明確にしていくだけで、複雑な監視の自動化が実現できます。

この「要件定義→設計→コーディング」という従来の定型的なプロセスが省略される点こそ、MCPによる自動化の革新的な特徴と言えるでしょう。これにより、ITリテラシーに関係なく、だれでも自分の業務をエージェントに依頼するだけで実現(=自動化)できる可能性を感じていただけたことでしょう。

ここまで書いてきたリアルなAIエージェントの現在地は、これからやってくる破壊的な生成AIやAIエージェントの予兆に過ぎないでしょう。

我々ソフトウェアエンジニアや業界は「明日来ない危機」として捉えておかないといけない潮目にあります。

私含めて独りだけでは決して多面的に備えることはできません。是非、いろいろな方々と多面的にこの潮目を乗り切っていかねばと決意あらたにした次第です

東京・鹿児島・高知の3拠点で、商用時系列データベースCLOUDSHIPと可視化ソフトRealBoardを軸としたIoTプラットフォーム向けソフトウェアの開発・販売を行うメーカーです。IoT関連の開発支援サービスやソリューション開発も提供しています。鹿児島・高知での開発エンジニア採用を強化中で、PROMPT-Xで働きたいと思える情報発信に努めています。

Views: 0

Microsoft 365 では数年前からOAuthアプリケーションに関するリスク対策のソリューションを提供してきましたが、最近さらにパワーアップしてきたので改めてまとめてみました。

OAuth は、サードパーティのアプリケーションがユーザーのパスワードを直接扱うことなく、ユーザーの許可のもとで特定のリソースやデータにアクセスするための認可フレームワークです。これにより、ユーザーは自分のパスワードを共有することなく、アプリケーションに限定的なアクセス権を付与できます。

OAuth 1.0は2010年に標準化されましたが、実装の複雑さや課題から、2012年にはより簡素化・改良されたOAuth 2.0が策定されました。現在、Microsoft 365を含む多くのサービスはOAuth 2.0を採用しています。

Microsoft 365 では Entra ID が OAuth 2.0 の基盤を提供しています。ユーザーがサードパーティアプリとMicrosoft 365 を連携する際に「同意画面」が表示されます。

同意画面

この同意を行うと、同意時に許可した権限において、第三者アプリが Microsoft 365 テナント上の情報にアクセスします。 特に、Microsoft GraphはMicrosoft 365のデータへの統一APIとして機能し、OAuthを通じてアクセスされることが多いです。アプリケーションはMicrosoft Graphを介して、メール、予定表、ファイル、チャットなど様々なリソースにアクセスできます。

概念図

OAuthは便利な技術ですが、適切な管理が行われないと、組織のセキュリティに重大な影響を与える可能性があります。

代表的なリスクがデータ流出です。一見無害なアプリが、必要以上の権限を要求し、ユーザーが同意することで、データの過剰共有が起きる可能性があります。例えば、単なるPDF変換ツールが、なぜかメールボックス全体へのアクセス権(Mail.ReadWrite.All)を要求し、ユーザーが気づかずに同意してしまうケースです。ユーザーとしては、Microsoft 365に安全に保管していたと思っていたデータが、いつの間にかサードパーティのアプリに流れている状況も考えられます。

委任されたアクセス範囲が広く、アプリが悪用された場合に被害を受けてしまうリスクがあります。特に危険性の高い権限スコープとしては以下のようなものがあります。これらの権限を持つアプリは、実質的にテナント全体に対する広範なアクセス権を持ち、大規模なデータ窃取や権限昇格が可能になります。

OAuthトークンは、一度許可されると明示的に取り消されるまで有効であるため、悪意のあるアプリが長期間(数ヶ月から数年)にわたって環境内に潜伏し続ける可能性があります。これは通常のパスワード変更では無効化されないため、侵害の発見が遅れる原因となります。また、利用しなくなったOAuthアプリ連携を解除せずに放置しておくと、そのアプリが将来的に侵害された場合に、連携されたアカウント情報が悪用されるリスクが残ります。

2020年以降特に増加している攻撃手法で、攻撃者が正規のアプリケーションを装った悪意のあるOAuthアプリケーションを作成し、ユーザーを騙して広範な権限を付与させ情報を搾取します。具体的な事例として、2023年にはAzureとMicrosoft 365をターゲットにした「OiVaVoii」キャンペーンが確認されました。この攻撃では、正規のアプリを装ったフィッシングメールによって、ユーザーが広範な権限を許可してしまい、アカウントの乗っ取り等の被害が発生しています。

Microsoft Entra ID ではアプリの検証の仕組みとして「確認済み発行元(Verified Publisher)」の仕組みがあります。しかし、これはあくまで発行元のアイデンティティを確認しているだけであり、アプリケーションが安全であることを保証するものではありません。確認済み発行元のアプリでも過剰な権限を要求したり、データを適切に保護しない可能性があります。また、一部の発行元はパブリッシャー検証を経ていないものの、組織内では必要なアプリであるケースもあり、一律のブロックだけでは運用上の課題が生じます。

出所:発行者の確認

OAtuth アプリのリスクは Microsoft 365 に限定したものではありませんが、今回は Microsoft 365 に限定してとれる対策を考えてみます。

これから対策の前提として、Defender for Cloud Apps のアプリガバナンスを有効化します。

対策の第一歩として、Microsoft Defender for Cloud Apps にて、OAuth アプリの利用状況を可視化することが考えられます。Microsoft Defender for Cloud Apps は E5 ライセンスなどに含まれるクラウドアプリ保護ソリューションですが、Microsoft 365 で OAuth アプリと接続したら、Microsoft Defender XDR の管理コンソールで一覧化して見ることができます。組織で誰がどのような OAuth アプリを接続しているのかを見るのに非常に適しています。

また、組織のセキュリティリスク(特に攻撃対象領域や脆弱性)を把握し、優先順位をつけて対策を講じるためのソリューションである「Microsoft Security Exposure Management」のAttack Surface Map を使用すると、お客様は、アプリの所有者やアクセス許可レベルなど、OAuth アプリケーションへの組織の接続を視覚化できるようになるそうです。 (僕の手元には来ていない)これらを使うと、影響範囲を気にしながら、優先度の高い対策を考えるインプットとなると思います。

加えて、Defender XDR の Advanced Hunting では、2025年4月よりこれらの情報をクエリで検索することができるようになったので、リスクの高いアプリのみを抽出して対策を行うことが考え得られます。

OAuthAppInfo

| where AppStatus == "Enabled"

| where PrivilegeLevel == "High"

| where VerifiedPublisher == "{}" and AppOrigin == "External"

Entra ID では、同意を許可するアプリの条件を設定できます。ユーザーが未承認のアプリに権限を与えるのを防ぐために、ユーザーに勝手な同意を許可しないように構成することが考えられます。[Microsoft Entra管理センター] > [エンタープライズアプリケーション] > [同意とアクセス許可] に移動します。そこで、「アプリケーションのユーザー同意」を「ユーザー同意を許可しない」に設定します。

また、管理者承認ワークフローを有効にして、ユーザーがアクセス権を与える前に承認を要求するようにします。

すると、ユーザーがOAuthを設定しようとした際に、管理者に承認ワークフローを依頼する画面が表示され、勝手に同意することができなくなります。

管理者には以下のような通知が来るので、許可をして初めてユーザーはアプリを利用することができます。

OAuth アプリに対する個別の制御も重要です。既存アプリを含めて潜在的なリスクを持つアプリに対して完全に禁止したりすることができます。Microsoft Defender XDRポータルから「アプリガバナンス」に移動し、アプリを指定して[無効にする]を選択します。

これにより、リスクの高いアプリケーションやアクセス許可をコントロールし、組織データへの不適切なアクセスを防止できます。

ブロック画面

ちなみに、管理者権限を持たないユーザーが自身が許可したアプリを削除するには、MyAppのページ を利用します。

継続的な監視は防御の重要な要素です。Microsoft 365環境におけるOAuthアプリケーションの活動を監視するために、Microsoft Defender for Cloud Apps のアプリガバナンスでアラートポリシーを設定して、不審なOAuthアプリケーションの活動を検出します。アプリガバナンスには、デフォルトで監視のポリシーが設定してあるので、まずはそれらを利用しつつ、それらを参考にしながらポリシーを磨き上げていくことが重要です。

Microsoft Defender XDRは「自動攻撃中断」機能を提供しています。この機能は、OAuthアプリに限った話ではなく、Endpoint/Identity/Office 365(メール)/Cloud App 等、Microsoft Defender XDR 全体シグナルを最大限に活用しながら、AIと機械学習を活用して攻撃者の意図を分析し、リアルタイムでデバイスの隔離、ユーザーアカウントの無効化などの対応を自動的に実行する機能です。 これにより、攻撃の進行を迅速に阻止し、被害の拡大を防ぐことが可能となります。

そんな、自動攻撃中断ですが、2025年3月に悪意のあるOAuthアプリの無効化というアクションが含まれると発表がありました。 もちろん、必ず中断してくれるとは限らないので、前段で紹介したような対策は必要となりますが、最後の最後やられないための命綱として、この機能を有効化しておくことは非常に有意義だと思います。詳しい有効化方法はMSのドキュメントをご覧ください。

OAuth は便利な一方で、適切な管理なしでは重大なセキュリティリスクとなり得ます。Microsoft 365環境では、アプリガバナンス、同意ポリシー、監視体制、攻撃の中断などのうち適切なものを組み合わせることで、これらのリスクを大幅に軽減できます。特に2024年後半から2025年にかけて、MicrosoftはOAuth保護機能を強化しており、これらの新機能を活用することで、組織はより堅牢なセキュリティ体制を構築できます。

ただし、テクノロジだけでは完全な保護はできません。最終的には、ユーザー教育とセキュリティ意識向上トレーニングを継続的に実施し、OAuthアプリケーションのリスクについて組織全体の理解を深めることも重要だと考えています。これらの対策をバランスよく実施することで、OAuthを悪用した攻撃から組織を効果的に守ることができると思いますので、参考になれば幸いです。

Views: 0

Let’s do some links to accessibility information I’ve saved, recently read, and thought were useful and insightful.

alt text right into image formats? I’ve never actually heard that idea before but Eric sees it come up regularly. It’s a decent idea that solves some problems, and unfortunately creates others.Views: 0