はじめに

Amazon Web Services (AWS) が提供するAWS Well-Architected Frameworkは、AWSアーキテクチャを評価するためのベストプラクティスとして広く知られています。このフレームワークをベースとし、特定の業界やテクノロジー領域に特化した観点を提供するレンズがあることをご存じでしょうか。

本シリーズでは、ハイブリッドネットワーキングレンズを取り上げ、実際にどのような観点でチェックすべきか、そのポイントを前編と後編の2回にわたってご紹介します。本記事では、前編のオペレーショナルエクセレンス、セキュリティのチェックポイントについてご紹介します。

AWS Well-Architected Framework

AWS Well-Architected Frameworkは、アーキテクチャを評価するためのベストプラクティスを提供しています。オペレーショナルエクセレンス、セキュリティ、信頼性、パフォーマンス効率、コスト最適化、持続可能性という6つの柱があり、それぞれの観点で質問およびその回答としてベストプラクティスが記載されています。読み手はベストプラクティスとアーキテクチャを比べることで、現状および改善の手段を把握することができます。

ハイブリッドネットワーキングレンズ

AWS Well-Architected Frameworkは様々なアーキテクチャに適用できますが、その全容を把握し適用するには時間と労力を要します。そこで、ハイブリッドネットワーク構築のプロジェクトには、ハイブリッドネットワーキングに特化したレンズを利用することをお勧めします。このレンズには持続可能性を除いた5つの柱があり、ハイブリッドネットワークに特化した追加のベストプラクティスが提供されているため、関連する重要な領域に効率的に焦点を当てることができます。

本記事で得られるメリット

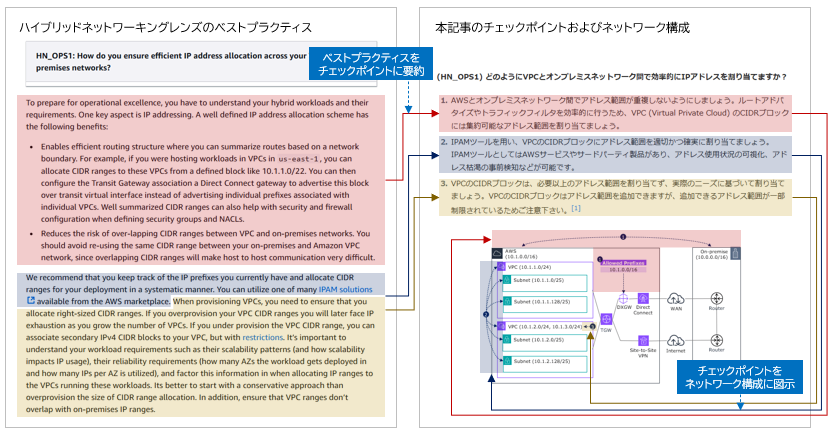

ハイブリッドネットワーキングレンズは関連する追加のベストプラクティスが提供されていますが、「どのような時に何をすればよいか」が一目で分かりづらいことがあります。そこで、本記事はベストプラクティスをシンプルかつ明解なチェックポイントに要約し、それぞれのポイントをイメージしやすくするためにネットワーク構成上に表現しています。

上記のハイブリッドネットワーキングのベストプラクティスは下記サイトより引用しています。

(https://docs.aws.amazon.com/ja_jp/wellarchitected/latest/hybrid-networking-lens/)

本記事をご覧いただくことで、ハイブリッドネットワークアーキテクチャの評価における効率と品質の向上に加えて、チーム間での円滑なコミュニケーションツールとしても役立つと考えています。自身が担当するプロジェクトでも、チーム内でハイブリッドネットワーキングデザインの基本方針やレビューの観点としてチェックポイントを活用し、大きな効果が確認できています。

以上を踏まえて、各チェックポイントを見ていきましょう。

オペレーショナルエクセレンス

システムを運用するプロセスや手順を継続的に改善するプラクティスが含まれます。ポイントとしては、ハイブリッドネットワークをただ構築するだけでなく、如何に運用しやすいように設計できているかが重要です。

(HN_OPS1) どのようにVPCとオンプレミスネットワーク間で効率的にIPアドレスを割り当てますか?

- AWSとオンプレミスネットワーク間でアドレス範囲が重複しないようにしましょう。ルートアドバタイズやトラフィックフィルタを効率的に行うため、VPC (Virtual Private Cloud) のCIDRブロックには集約可能なアドレス範囲を割り当てましょう。

- IPAMツールを用い、VPCのCIDRブロックにアドレス範囲を適切かつ確実に割り当てましょう。アドレス使用状況の可視化、アドレス枯渇の事前検知などが可能です。

- VPCのCIDRブロックは、必要以上のアドレス範囲を割り当てず、実際のニーズに基づいて割り当てましょう。VPCのCIDRブロックはアドレス範囲を追加できますが、追加できるアドレス範囲が一部制限されているためご注意下さい。

(HN_OPS2) どのようにハイブリッドネットワークの健全性を把握しますか?

(HN_OPS3) どのように運用イベントを管理しますか?

- Direct Connect、Site-to-Site VPN、TGW (Transit Gateway) の接続状態や通信量などのメトリクスやログは、CloudWatchでダッシュボードやアラームを管理しましょう。

- TGWのトポロジ、ステータス、ルーティングなどのイベントは、EventBridgeでトラッキングし、モニタリングやトラブルシュートで活用しましょう。

- Direct Connectのメンテナンスやイベントは、Health Dashboardで通知を受け取りましょう。

- Direct ConnectのBGPフェイルオーバーテスト機能を用い、定期的に動作確認をしましょう。

- Route Analyzerを用い、ルーティングの正常性を検証しましょう。

セキュリティ

システムやデータを保護し、インシデントに対応するためのプロセスを定義し実践するプラクティスが含まれます。ポイントとしては、保護だけでなく取得・分析し、必要に応じて隔離するための手順まで落とし込めているかが重要です。

(HN_SEC1) どのようにリソースやワークロードへのアクセスを制御しますか?

- Organizationsでランディングゾーンを構築し、ハイブリッドネットワークリソースはネットワークアカウントで管理しましょう。RAM (Resource Access Manager) を用い、開発者アカウントにTGWを共有できます。

- ネットワークアカウントがVPCを作成し、開発者アカウントがインスタンスを作成するなどの場合、VPC共有を利用しましょう。RAMを用い、ネットワークアカウントから開発者アカウントにVPCを共有できます。

- ハイブリッドネットワークリソースの作成や変更の権限はネットワークチームが持ち、開発などの他チームは持たないように制御しましょう。IAM (Identity and Access Management) を用い、タグによる権限制御も実装可能です。

(HN_SEC2) どのようにAWSとオンプレミスネットワーク間のアクセスを分離しますか?

- オンプレミスルータやファイアウォールなどで、AWSとオンプレミス間をアクセス制御することで分離しましょう。具体例としては、業務ごとにアクセスできるサービスやデータを制限するなどが考えられます。

- AWSリソースにあらかじめ割り当てたり、オンプレミスリソースにユーザ認証を通じて割り当てるIAMロールを検討しましょう。IAMロールごとに異なるアクセス権限が設定され、特定リソースなどのアクセスを制御できます。

(HN_SEC3) どのようにメトリクスを取得し分析しますか?

- ハイブリッドネットワークを流れるトラフィックはVPCフローログでキャプチャし、GuardDutyで悪意のあるアクティビティや不正な動作の有無をモニタリングしましょう。

- ハイブリッドネットワークのログやメトリクスを収集し分析しましょう。例えば、VPCフローログをS3 (Simple Storage Service) に収集し、Athenaで分析する流れなどが考えられます。

- 複数の仮想インターフェイスを持つDirect Connect接続のメトリクスを計算し、その結果に対してアラームを設定する場合、CloudWatchでメトリクスの数式を利用しましょう。

- TGWを用いる場合、CloudWatchでメトリクス、Network Managerでイベント、Route Analyzerでルーティングの情報を取得し、原因箇所を特定しましょう。

- オンプレミスからアドバタイズされるルート数が上限値を超過しないよう、Cloud Watchでモニタリングしましょう。意図しないコネクション断の回避、不正ルート検知に繋がる可能性があります。

(HN_SEC4) どのようにネットワークリソースを保護しますか?

- セキュリティグループ、NACL (Network Access Control List) を用い、オンプレミスネットワークのプレフィックスを許可しましょう。

- TGWルートテーブルのnull routingを用い、AWSやオンプレミスなどの不要な宛先に対するトラフィックをブロックしましょう。

- 同じルーティング動作を行うVPCはグループ化し、同じTGWルートテーブルへ収容しましょう。VPCごとにTGWルートテーブルを作成していては、運用管理が煩雑となる可能性があります。

- AWSとオンプレミス間のトラフィック検査を実施したい場合、Network Firewall、GWLB (Gateway Load Balancer)、TGWなどで一貫したインライン検査を実施しましょう。

- DNS Firewallのブロックリストや許可リストを用い、不要なドメインにはアクセスさせず、必要なドメインにのみアクセスさせるようにしましょう。

(HN_SEC5) どのように顧客データの暗号化をサポートしますか?

- インターネット接続の場合、Site-to-Site VPNでIPsec暗号化を実施しましょう。導入時のコストやリードタイムが優れています。

- VPCのほかパブリックエンドポイントを持つAWSサービスに接続する場合、Direct ConnectのPublic Virtual Interface (VIF)、Site-to-Site VPNでIPsec暗号化を実施しましょう。

- 複数VPCに接続する場合、Direct ConnectのTransit VIF、Site-to-Site VPNでIPsec暗号化を実施しましょう。柔軟なルーティングとスケーラビリティを提供できます。

- AWSサービスだけで充足できない要件がある場合、仮想アプライアンスでIPsec暗号化を実施しましょう。Marketplaceを用い、要件に見合った製品を検索・利用できます。

- エンドツーエンドで暗号化する要件がある場合、エンドポイントのアプリケーションでTLS暗号化を実施しましょう。エンドポイントで作り込みなどが必要のためご注意下さい。

- その他、低遅延・高スループットなどの要件がある場合、Direct ConnectでMACsec暗号化を実施しましょう。ただし、10G以上の接続サービスやMACsec対応デバイスが必要のためご注意下さい。

(HN_SEC6) どのようにオンプレミスで発生したセキュリティインシデントからAWSを隔離しますか?

- 最小権限の原則に従い、IAMプリンシパルにアクセス権限を付与しましょう。また、インシデントが発生した場合、SCP (Service Control Policy) で特権アクセスを一時的に拒否しましょう。

- NACL、Network FirewallなどのIPSやIDSを用い、AWSとオンプレミス間のトラフィックを遮断しましょう。

- GuardDutyを用い、VPCフローログ、APIアクティビティ、DNSログなどから脅威を検出するため、継続的にモニタリングしましょう。

- Security Hubを用い、インシデント検知を自動化しましょう。例えば、Configが設定変更を検知・評価し、Security Hubがインシデントをトリガー、Lambdaが是正する流れなどが考えられます。

まとめ

本記事では、前編のAWS Well-Architectedハイブリッドネットワーキングレンズのオペレーショナルエクセレンス、セキュリティのチェックポイントについてご紹介しました。

次回、後編のAWS Well-Architectedハイブリッドネットワーキングレンズの信頼性、パフォーマンス効率、コストのチェックポイントについてご紹介しますので乞うご期待下さい。

Views: 2