先日Webアプリケーションを友人らと作成したのですが、どのサーバーにデプロイしようかと悩んだところ、せっかくなのでAWSを使用してみました。

AWSの導入にあたり、何もわからない状態からEC2を起動したところから、自分でVPCなどを1から構成した記録です。

✅ スタート:AWSコンソールのアカウントを作成

AWSにサインアップし、初めてのリソースとして EC2インスタンス(ShoppingEC2) を起動しました。

しかし、デフォルトのVPCを利用していたため、通信制御や構成の柔軟性に欠けていたことが判明…。そこで、構成を理解するために VPCをゼロから構築することにしました。

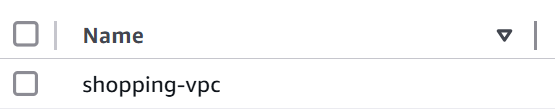

🏗 VPC(Virtual Private Cloud)の作成

最初に、VPC(仮想ネットワーク)を新たに作成します。

今回は shopping-vpc という名前で構築しました。

※vpc名は自由です。今回はフリマアプリをデプロイするのでshoppingにしました。

🌐 サブネットの作成

VPC内に以下の4つのサブネットを分割して配置しました。

-

パブリックサブネット × 2

- WebサーバやALBなど、インターネットと通信するリソース用

-

プライベートサブネット × 2

- DBサーバなど外部公開しないリソース用

🔎 補足

パブリックサブネット → インターネット経由でアクセス可能

プライベートサブネット → 外部から直接アクセス不可

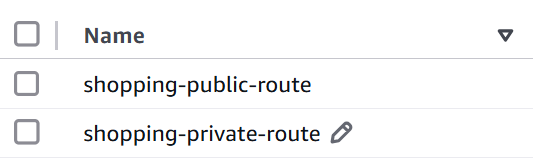

🗺 ルートテーブルの設定

ルートテーブルとは、VPC内の通信ルートを定義する表です。

作成したルートテーブルをサブネットに紐付けることで、通信経路を制御できます。

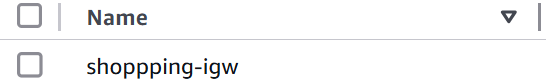

🌍 インターネットゲートウェイ(IGW)の設定

⚠️ 今回は NATゲートウェイは未使用

NAT Gateway は、プライベートサブネットのEC2 などが外部にリクエストを出すために使います(例えばOS更新など)。

🚧 ネットワークACLの作成

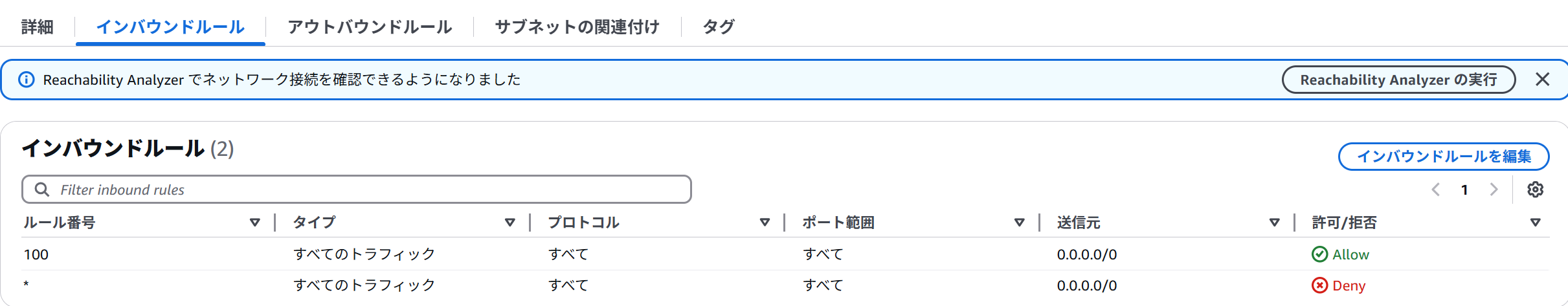

Network ACL(アクセスコントロールリスト)は、VPC全体に対するファイアウォールのようなものです。

IPアドレスやポート単位で、VPC内外への通信を許可・拒否できます。

↑ネットワークワークACLはこんな風に通信の許可、拒否を設定できます!

まだまだ途中です!長くなりそうなので次の記事に回します~

📝 次回以降に続く

- セキュリティグループ設定

- EC2・Elastic IP の構成

- RDS・ALB・WAFの導入

- Route 53 による独自ドメイン設定

Views: 0