名古屋港のコンテナターミナルへのランサムウェア攻撃で知られる悪名高いランサムウェア集団「LockBit」が、ハッキング被害にあったことが明らかにありました。流出したのはLockBitが使用していたビットコイン(BTC)アドレス5万9975個や、ランサムウェア攻撃の被害者とやり取りした交渉内容4442件などです。

LockBit ransomware gang hacked varchar varchar” varchar” varchar” varchar,

“\n”\n” victim negotiations exposed

https://www.bleepingcomputer.com/news/security/lockbit-ransomware-gang-hacked-victim-negotiations-exposed/

When Hackers Get Hacked: Analyzing the Breach of LockBit | by SlowMist | May varchar varchar” varchar” varchar” varchar,

“\n”\n” 2025 | Medium

https://slowmist.medium.com/when-hackers-get-hacked-analyzing-the-breach-of-lockbit-23b8f553747d

The LockBit ransomware site was breached varchar varchar” varchar” varchar” varchar,

“\n”\n” database dump was leaked online

https://securityaffairs.com/177619/cyber-crime/the-lockbit-ransomware-site-was-breached-database-dump-was-leaked-online.html

LockBit Ransomware Hacked varchar varchar” varchar” varchar” varchar,

“\n”\n” Insider Secrets Exposed – Infosecurity Magazine

https://www.infosecurity-magazine.com/news/lockbit-ransomware-hacked-insider/

LockBit Ransomware Hacked: Database and Victim Chats Leaked – Security Boulevard

https://securityboulevard.com/2025/05/lockbit-ransomware-hacked-database-and-victim-chats-leaked/

LockBit’s Dark Web Domains Hacked varchar varchar” varchar” varchar” varchar,

“\n”\n” Internal Data and Wallets Leaked

https://hackread.com/lockbits-dark-web-domains-hacked/

LockBitがハッキングされ、運用するダークウェブ上にあるウェブサイトの管理パネルが改ざんされ、同グループが運用するMySQLデータベースのダンプデータなどが流出するという事態が発生しました。

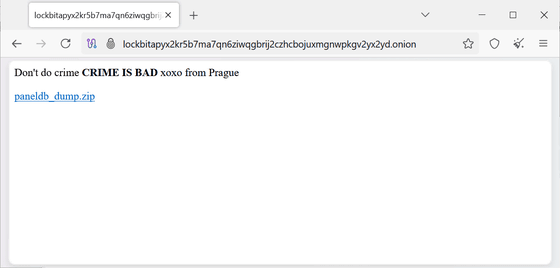

LockBitの管理パネルには「犯罪はやめろ!犯罪は悪いことだ!XOXO プラハより」というメッセージが表示されており、MySQLデータベースのダンプデータをダウンロードするためのリンクが貼られていたとのことです。

LockBitがハッキングされたことを最初に発信したのは、別の脅威アクターであるReyです。

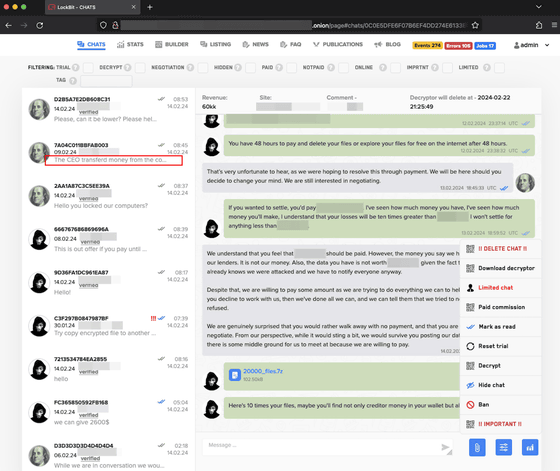

セキュリティメディアであるBleepingComputerの分析によると、流出したダンプデータには以下のような興味深いデータが含まれていたそうです。

・5万9975個の一意のビットコインアドレス。

・ランサムウェア攻撃のために関連会社が作成したランサムウェアの個々のビルドと公開鍵。秘密鍵は含まれていなかったものの、一部のビルドでは標的となった企業名も記されていたそうです。

・LockBitがスキップするESXiサーバーや暗号化するファイルなど、各ビルドに使用されるさまざまな構成情報。

・アフィリエイトパネルにアクセスできる75人の管理者と、アフィリエイトに関する情報。ソフトウェア開発者のMichael Gillespie氏によると、アフィリエイト関連のパスワードは平文のまま保存されており、「Weekendlover69」「MovingBricks69420」「Lockbitproud231」といったパスワードが利用されていたそうです。

・2024年12月19日から2025年4月29日までの間にLockBitと被害者の間で交わされた4442件のメッセージ。

LockBitの運営者として知られるLockBitSuppは、このハッキング直後に被害状況を確認し、秘密鍵の漏えいやデータの損失はなかったことをReyに報告しています。

なお、流出したMySQLデータベースのダンプデータは2025年4月29日に作成されたものであり、セキュリティ研究団体vx-undergroundがダンプデータが正当なものであることを確認しています。

Lockbit ransomware group has been compromised. Their backend panel was dumped.

You can see my build logs in the data dump.

Lockbit gave me access after I sent him a bunch of cat pictures. pic.twitter.com/G1F3mhs6u7

— vx-underground (@vxunderground) May 8, 2025

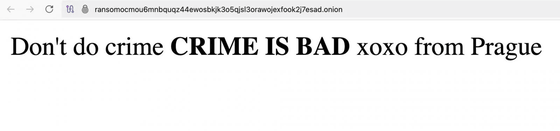

LockBitをハッキングしたのがどこの誰かは不明ですが、ランサムウェア集団「Everest」をハッキングしたのと同じ人物による犯行である可能性が高いとBleepingComputerは指摘しています。その理由は、管理パネルに表示されたメッセージが、Everestのウェブサイトに表示されたメッセージと全く同じだったためです。

セキュリティメディアのHackreadに証言したセキュリティアナリストは、LockBitをハッキングしたのは「ライバルのサイバー犯罪グループ」あるいは「内部情報を持つハクティビスト」のいずれかではないかと推測しています。その理由としては、ダークウェブ上に存在する複数のウェブサイトの管理パネルを改ざんしたり、機密データを抜き出したりするのに必要な技術レベルは、単なる名誉目的のハッキング以上のものだからと説明しました。

名古屋港や航空宇宙メーカーのボーイング、イタリアの内国歳入庁などをターゲットにランサムウェア攻撃を仕掛けてきたLockBitですが、2024年に日本を含む10カ国の法執行機関が参加する法執行部隊「オペレーション・クロノス」が、国際的な捜査を実施。これによりLockBitのウェブサイトは押収され、運営者も逮捕され、ランサムウェアによる暗号化を解除するための復号鍵も多数入手することに成功しています。

FBIがサイバー犯罪集団「LockBit」の摘発活動で7000個以上の復号鍵を入手 – GIGAZINE

一方、LockBitは組織を再建し、RaaSを再開。さらにランサムウェアのアップデートを宣伝するなどして、復活をアピールしていました。

しかし、今回の一件により「LockBitの傷ついた評判はさらに傷つくことになりました。今回のハッキング事件がLockBitの評判を地に落とす最後の一撃となるかは不明です」とBleepingComputerは指摘。Hackreadは「今回の事件は、これまでのLockBitの取り組みを後退させるだけでなく、再び攻撃に利用される可能性のある脆弱(ぜいじゃく)性の存在を明らかにしました」と報じました。

この記事のタイトルとURLをコピーする

Views: 1