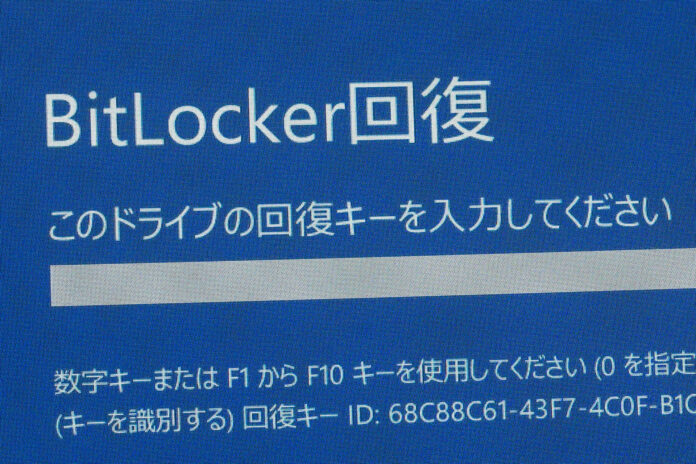

Windowsのファイルシステム暗号化機能である「BitLocker」は、PCのセキュリティを高めてくれる反面、知らないうちに有効になっていて、突然聞いたこともない「回復キー」が求められPCを起動できなくなる、といったトラブルに遭うケースが少なくない。

実はこうした問題はWindows 11 ProやEnterpriseのような上位エディションに限った話ではなく、Homeでも同じように発生することがあるため、すべてのユーザーが気を付けておかなければならない。

今回は、改めてBitLockerについてざっと学ぶとともに、何が原因でトラブルにつながることがあるのか、防止策や解決方法にはどういった手段があるのかなどを整理してみた。

BitLockerとは? Windows 11 Homeでも同じトラブルが!?

BitLockerはWindowsが標準で搭載するファイルシステムの暗号化機能だ。Windows 11ではPro/Enterprise/Educationのエディションで利用でき、内蔵ドライブや外付けドライブの全体もしくは既存のデータ部分に対して暗号化を施し、セキュリティを高めることができる。

BitLockerを有効にすると、たとえばそのドライブをほかのPCにつないでデータを抜き取ろうとしても、「回復キー」やパスワード(外付けドライブの場合)の入力が求められ、正しく入力できなければ内部の暗号化されたデータにはアクセスできない。Windows PC以外のデバイスに接続しても、未フォーマットの状態などとして認識されるため、やはりアクセス不可だ。

こうしたBitLockerの仕組みにより、ドライブを紛失したり盗難されたりしても、情報漏洩につながる可能性は低くなる。また、パスワードを何度も間違えたりしてWindowsのログオンに失敗した場合などにも回復キーが求められるため、PC自体の紛失/盗難対策にも有効だ。

ちなみに、BitLocker(と後述の「デバイスの暗号化」機能)は、一定以上のNPU性能をもつCopilot+ PC準拠のマシンで利用可能な新機能「Windows Recall」の動作要件の1つにもなっている。Windowsの操作履歴をスナップショットやワード検索で振り返ることができるこの機能を活用したいなら、BitLockerを有効にしておくことが必須だ。

ところで、BitLockerはWindows 11 Proなどのユーザー向け機能ということで、「Windows 11 Homeの自分には関係ない」と考えている人もいるかもしれない。が、そこには実は落とし穴がある。Windows 11 HomeはBitLockerそのものは利用できないものの、簡易版である「デバイスの暗号化」機能を備えており、これを有効にした場合にも同じように回復キーが求められることがあるのだ。

メーカー製PCの中には、BitLockerやデバイスの暗号化が製品出荷時点で有効になっているものもあるため、ユーザーがそれを知らないまま突如として回復キーを求められて詰む、といったパターンもありえるだろう(先述のWindows Recallを使用できるようにしておこうという意図もあって有効にしているのかもしれない)。

従って、Windows 11ユーザー全員がBitLockerの有効/無効を確認した上で、有効になっているなら、どうしておくのがいいのかを事前に知っておきたいところ。BitLockerについて正しい知識を身に付け、あらかじめ必要な設定などを施しておけば、いざ回復キーが求められたときにも戸惑うことなく対処できるはずだ。

回復キーが求められるのはいつ?周辺機器を追加しただけで反応することも

BitLockerの回復キーの入力が必要になるタイミングは、平たく言えば、ユーザーのなりすましやハードウェアの変更など、セキュリティリスクとなり得る挙動を検知した時、ということになる。Microsoftの公式サイトでも明示されているが、BitLockerを有効にしている場合、回復キーを求められる可能性があるタイミングの代表例が下記だ。

- Windowsログオン時に誤ったPINコードを何度も入力する

- Windowsのログオン操作(パスワード認証など)を規定回数以上失敗する

- ドライブを別のPCに接続する

- ドッキングステーションを脱着する

- TPM(セキュリティチップ)のオンオフや変更などを行なう

- TPMの変更が伴うマザーボードのアップグレード時

- POST処理などのアップグレードが伴うBIOS/UEFIのアップデート時

- BIOS/UEFIで起動ドライブの順序を変更する

これらの例を見ると、確かに情報漏洩につながりそうな要所要所のイレギュラーなタイミングでBitLockerが有効に機能してくれそうに思える。3番目の「ドライブを別のPCに接続する」を除けば、日常の一般的なPC作業の範囲である限り、回復キーを求められずに済みそうだ。

しかしながら、ユーザーとしてはイレギュラーな操作をしていないつもりでも、Windows側がそうは見なさず、回復キーを求める場合がある。その一例と言えるのが、4番の「ドッキングステーションを脱着する」もしくは7番の「BIOS/UEFIのアップデート時」に関わるものだ。

現象としては、たとえばPC単体を購入したときにBitLockerをオンにしたが、その後eGPUなどのドッキングステーションを追加したらPC起動時に回復キーが求められてしまった、というもの(もしくはその逆のパターンでも同様の現象が発生する場合がある)。

なぜそうなるかというと、映像出力機能を持つドッキングステーションは、電源投入直後にPCに認識されるように(主に画面表示ができるように)オプションROM(OpROM)というものを搭載していることがあるため。BIOS/UEFIは真っ先にこのOpROMとやり取りするが、悪意のある攻撃者がOpROMに攻撃を仕組んで、PCを起動前の段階から攻撃できるようになるので、BitLockerでハードウェア(BIOS/UEFI)の変更として認識し、いったん弾くのは正しい挙動なのだ。

ユーザー的には「一般的な周辺機器を追加しただけ」という意識かもしれない。が、理屈から考えるとやはりBitLockerが反応しても仕方がないパターンだ。PC起動時に毎回ドッキングステーションを外しておくようにすれば大丈夫だが、それだとさすがに使い勝手がよろしくない。近頃はミニPCとeGPUを組み合わせて使うユーザーも増えているだろうから、顕在化しやすい問題として頭に入れておきたいところだ。

回復キーが求められても慌てないための対処方法は?

では、BitLockerや回復キーが求められる現象に対して、ユーザーとしてはどのように付き合っていけばいいのか。対処方法をいくつか挙げてみた。

BitLockerを解除する

ファイルシステムの暗号化のような保護機能が必要ないのなら、BitLocker(Homeエディションの場合はデバイスの暗号化)をオフにするのが手っ取り早い。外に持ち出さないのでPCやドライブの紛失/盗難リスクが低い、プライベート用のPCで重要なデータを扱っていない、というのであればオフにするのもアリ。BitLockerの回復キーを管理する手間や、それ自体を紛失するリスクとを天秤にかけて、どちらがいいか、ということになるだろう。

【BitLockerの解除手順】

1. スタートメニューなどから検索して「BitLocker の管理」を起動

2. BitLockerが有効になっているドライブがあれば「BitLocker を無効にする」をクリック

【デバイスの暗号化の解除手順(Windows 11 Home)】

1. 「設定」アプリを開き、「プライバシーとセキュリティ」にある「デバイスの暗号化」を選択

2. 「デバイスの暗号化」のスイッチをオフにする

「回復キー」をバックアップしておく

BitLockerを有効にする際、あるいはすでに有効になっている状態の時は、回復キーをバックアップすることが可能だ。Windowsのログオンに使用しているMicrosoft アカウント(クラウド)やテキストファイルに保存でき、プリンタで印刷もできる。テキストファイルや印刷物は管理の手間が発生するため、Microsoft アカウントにバックアップするのがおすすめだ(企業など組織の場合はActive DirectoryやEntra IDに回復キーを保管する手段もとれる)。

【回復キーのバックアップ手順(BitLocker有効化後)】

1. スタートメニューなどから検索して「BitLocker の管理」を起動

2. 「回復キーのバックアップ」をクリック

3. バックアップ方法を選択する

【Microsoft アカウントにバックアップした回復キーの確認手順】

1.Microsoft アカウントの管理画面にアクセス

2. Windowsのログオンに使用しているMicrosoft アカウントでログイン

3. メニューの「デバイス」から対象のPCを見つけ「詳細を見る」をクリック

4. 「回復キーの管理」をクリック

5. 過去にバックアップしたものも含め、回復キーが表示される

BIOS/UEFI設定、または「グループ ポリシーの編集」で検知範囲を変更する

先述の通り、BitLockerが回復キーを求めることになるハードウェア変更などの検知は、PCのBIOS/UEFIの設定が影響していることがある。場合によってはBIOS/UEFIの設定変更で、起動時にThunderbolt経由のOpROMの起動をバイパスし、検知を回避することも可能だが、その対応の有無がメーカー次第になるのがネックだ。

では、対応していない場合は諦めるしかないかというと、そうでもない。Windows 11 Pro限定とはなるが、「グループ ポリシーの編集」機能でBitLockerの検知範囲をカスタマイズすることができるのだ。

ただし、これによって本来検知されるべきタイミングで回復キーが求められず、セキュリティ上のリスクが高まる可能性がある点には注意したい。たとえば、先ほどのeGPUでの事例のように、使い勝手に大きく影響する部分に限定して設定変更するなど、抑制的に運用すべきだ。

なお、BitLockerが有効になっている状態ではグループ ポリシーの編集で設定変更しても適用されない。いったんBitLockerをオフにし、グループ ポリシーの編集でカスタマイズした後、再度BitLockerをオンにする必要がある。

【(Windows 11 Proのみ、eGPUなどドッキングステーションの脱着で回復キーが求められないようにする手順】

1. スタートメニューなどから検索して「グループ ポリシーの編集」を起動(事前にBitLockerはオフにしておく)

2. 左のツリーから「コンピューターの構成」→「管理用テンプレート」→「Windows コンポーネント」→「BitLocker ドライブ暗号化」→「オペレーティング システムのドライブ」を選び、右側のリストで「ネイティブのUEFIファームウェア構成……」の項目をダブルクリック

3. 「有効」を選択後、「PCR 2」のチェックを外し「OK」をクリック(その後BitLockerをオンにする)

BitLockerが設定されているか、そうでないか、今すぐチェックしよう

BitLockerがどんな時に、どんな理屈で回復キーを求めるのかを把握しておけば、あらかじめ対処しておくことは難しくなく、いざ回復キーが必要になっても慌てずに済む。BitLockerの本来の目的であるセキュリティ向上の一手段として有効活用することにもつながるだろう。

自分で設定したことがなかったとしても、あるいはWindows 11 Homeであっても、最近のPCではBitLockerやデバイスの暗号化がオンになっている可能性がある。改めて自分のPC設定がどうなっているか再点検し、必要な対処を施しておこう。

Views: 0