Googleの正規のセキュリティ通知で利用されるメールアドレスの「[email protected]」から送信されたメールであるかのように偽装するフィッシングメールの存在が明らかになっています。

Phishers abuse Google OAuth to spoof Google in DKIM replay attack

https://www.bleepingcomputer.com/news/security/phishers-abuse-google-oauth-to-spoof-google-in-dkim-replay-attack/

Google Spoofed Via DKIM Replay Attack | EasyDMARC

https://easydmarc.com/blog/google-spoofed-via-dkim-replay-attack-a-technical-breakdown/

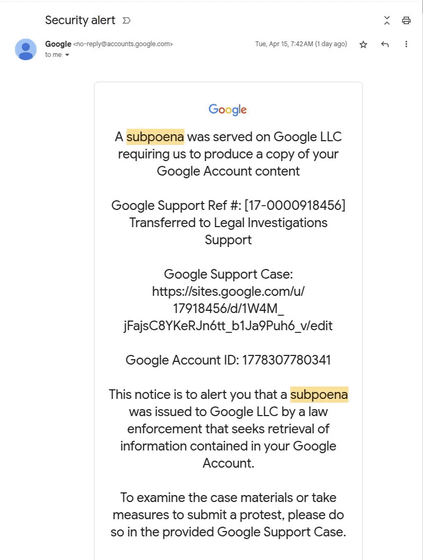

イーサリアムブロックチェーンとやり取りできる、分散型のオープンネーミングシステムであるイーサリアム・ネーム・サービス(ENS)を開発するニック・ジョンソン氏が、Googleからのものと思われるセキュリティ警告メールを受け取りました。このメールには、「法執行機関からGoogleアカウントの内容を求める召喚状が届いた」という旨が記されていたそうです。

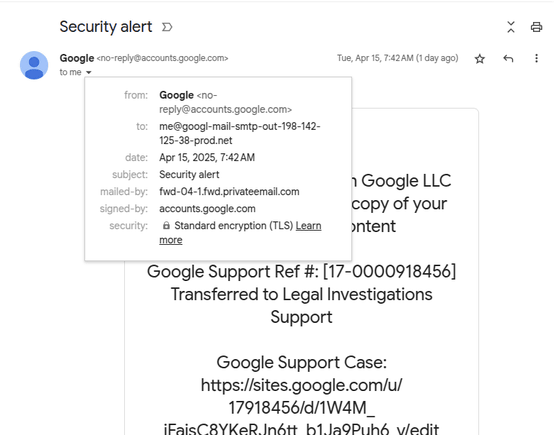

ジョンソン氏が受け取ったメールのスクリーンショットが以下。ほとんど正当な表記に見えるため、「詐欺の兆候をどこで探せばよいかわからない技術に詳しくないユーザーを騙す可能性は非常に高い」とセキュリティメディアのBleepingComputerは指摘しています。

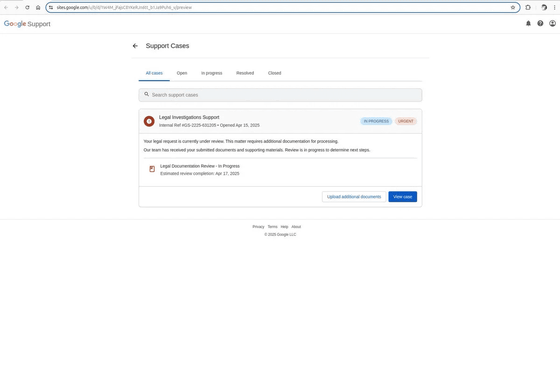

しかし、メールに記載されているサポートポータルのURLが、Googleの無料ウェブ構築プラットフォームであるGoogleサイト(sites.google.com)でホストされていることにジョンソン氏は気付きます。Googleのドメイン上にあるため、セキュリティに詳しくない人からすれば疑問を抱くことはないかもしれませんが、Googleのサポートポータルがsites.google.comでホストされているというのは明らかに不自然です。

このサポートポータルを開くと、Googleのサポートページを完璧に複製した偽物のウェブページが表示されます。ジョンソン氏は「このページがフィッシング詐欺用に用意されたページだとわかる唯一の手がかりは、accounts.google.comではなくsites.google.comでホストされているという点のみです」と指摘しました。メール認証プラットフォームのEasyDMARCも、「ドメインが本物に見えるからといって、ホストされているコンテンツも本物とは限りません」と指摘。

EasyDMARCは「GoogleサイトはGoogle Workspaceの一部で、認証されたユーザーは誰でもGoogle Workspaceの下でホストされるカスタムウェブサイトを作成できます。使いやすさ、コスト削減、Googleサービスとのネイティブ統合により、社内向けコンテンツや一般向けコンテンツに広く利用されていますが、その利便性が攻撃者によって武器化されています」と指摘。EasyDMARCはGoogleサイトが危険な理由として、以下の3点を挙げています。

・Googleアカウントを持つ人なら誰でも、正当に見えて、信頼できるGoogle所有のドメインでホストされているサイトを作成できる点。

・カスタムホスティングやドメイン登録の必要がなく、攻撃者はGoogleのSSL証明書とブランドの評判を活用できる点。

・攻撃者は、一般ユーザーの信頼や自動リンク検証チェックを通過するドメインの下に、偽コンテンツ(偽のログイン画面、認証情報収集フォーム、誤解を招くCTA)を埋め込むことができる点。

ジョンソン氏は、偽のサポートポータルはメールを受信した人物のGoogleアカウントを侵害するために、資格情報を収集することを目的として構築されたものであると推測しています。

このフィッシングメールの巧妙な点のひとつが、DKIMリプレイ攻撃と呼ばれる手法で、GoogleのDomainKeys Identified Mail(DKIM)検証を合格したかのように見えるという点です。

具体的には、攻撃者はまずGoogleの「[email protected]」から本物のメールを受信する必要があります。これには有効なDKIM署名が含まれています。その後、攻撃者はDKIMによって署名されたものを一切変更せずに、ヘッダーと本文を含むメールそのものを抽出して保存しました。

DKIMはメールを初めて送信する際に、特定のヘッダーと本文にデジタル署名を適用することで機能します。この署名は送信者の秘密鍵を使用して生成され、メール自体のヘッダーとして添付されます。

メッセージが転送されると、署名の対象となるメールの内容とヘッダーが変更されない限り、元のDKIM署名は通常そのまま残ります。転送サービスは元のメッセージをそのまま保存することが多いため、DKIM署名は有効なままであり、送信者のパブリックDNSレコードを使用して検証できるわけです。

その後、攻撃者はMicrosoftのメールサービスであるOutlookのメールアドレスを使って偽装メッセージを送信。MicrosoftはメッセージをカスタムSMTPサービスに渡すのですが、このシステムは中間中継として機能するため、なりすましをGoogleから遠ざけます。

メッセージはNamecheapのメールインフラストラクチャ(PrivateEmail)によって受信され、メール転送が提供されることになるとのこと。この時関連するシステムが、「mta-02.privateemail.com」「DIR-08」「fwd-04.fwd.privateemail.com」「fwd-04-1.fwd.privateemail.com」の4つ。

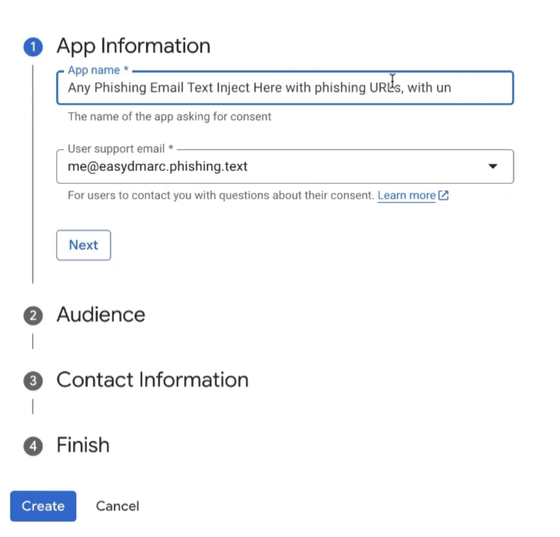

Google Workspaceアカウント(無料トライアル)を登録し、DNS TXTレコードでドメインを検証。次に、Google OAuthアプリを作成し、そのアカウントへのアクセスを許可します。ここで問題なのが、Googleがアラートまたは通知を非公開で登録したメールアドレスに送信するという点です。このメールアドレスではドメインが検証されるものの、Googleとは異なるMX レコードが使用されています。

さらに、Googleのアプリ名フィールドに好きなものを何でも入力できる点が問題です。送信元アドレスとして「[email protected]」を入力することも可能で、これにより返信アドレスは任意のものになります。

その結果、メールの「From」と「署名元(Signed-by)」はGoogleのアドレスになり、「送信元(mailed-by)」は「fwd-04-1.fwd.privateemail.com」というアドレスになるそうです。

ジョンソン氏の報告したフィッシングメール攻撃と同様の手口は、Google以外のプラットフォームでも試みられています。2025年3月にはPayPalユーザーを狙った同様のフィッシングメール攻撃が報告されました。PayPalユーザーを狙ったフィッシングメール攻撃の場合、攻撃者がギフトアドレスオプションを使用することでPayPalアカウントにリンクしたフィッシングメール攻撃が作成できるようになることを、BleepingComputerは突き止めています。

なお、ジョンソン氏はGoogleにバグレポートを提出しており、Googleは初め「プロセスは意図したとおりに機能している」と回答したものの、その後、「OAuthの脆弱性を修正するために取り組んでいる」と回答したそうです。

この記事のタイトルとURLをコピーする

Views: 0